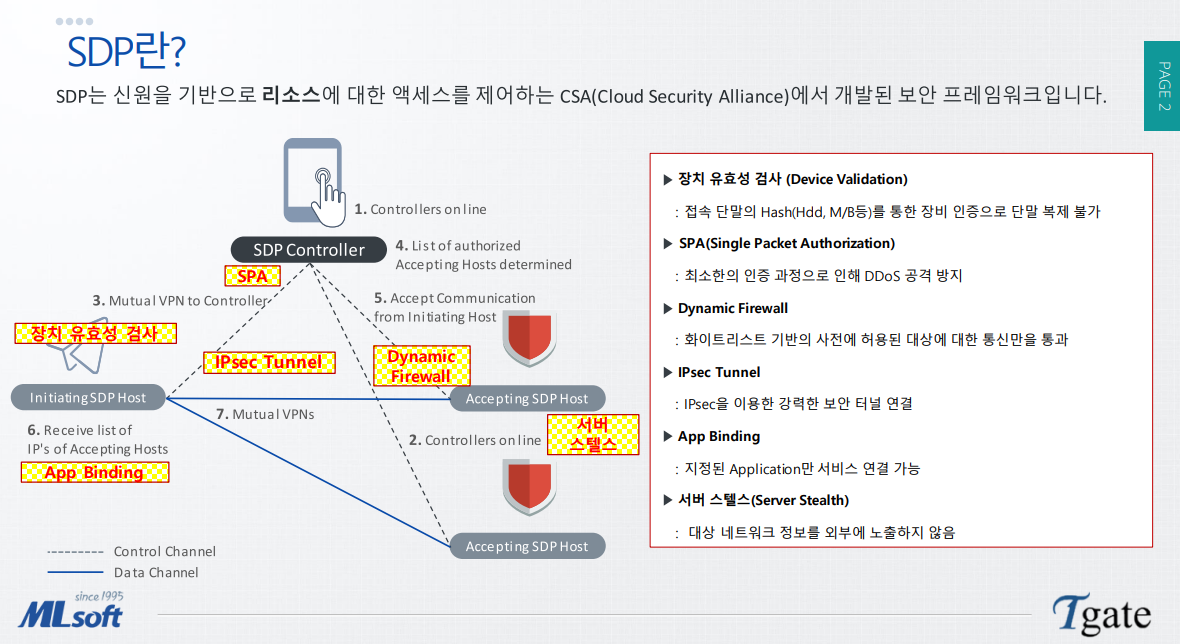

SDP

SDP

-

신원을 기반으로 리소스에 대한 액세스를 제어하는 CSA에서 개발된 보안 프레임워크이다.

-

장치 유효성 검사 (Device Validation) : 접속 단말의 Hash(Hdd, M/B등)를 통한 장비 인증으로 단말 복제 불가

-

SPA(Single Packet Authorization) : 최소한의 인증 과정으로 인해 DDoS 공격 방지

-

Dynamic Firewall : 화이트리스트 기반의 사전에 허용된 대상에 대한 통신만을 통과

-

IPsec Tunnel : IPSec을 이용한 강력한 보안 터널 연결

-

App Binding : 지정된 Application만 서비스 연결 가능

-

서버 스텔스(Server Stealth) : 대상 네트워크 정보를 외부에 노출하지 않음.

SDP 구성

-

Tgate SDP Protector : 네트워크의 외부에서 사용자 인증에 대한 요청만 받아 정챙서버(Controller), Gateway를 가려주는 역할, SPA로의 DDOS 방지

-

Tgate SDP Controller : DB, 보안 정책 수립, 웹 콘솔, 감사 기록 저장, 단말 로그인 하기/비허가 등을 수행하는 Main Server

-

Tgate SDP G/W : 사용자와 IPSEC 터널을 생성하여 암호화 통신을 제공하고, 내부와 통신하는 Gateway

-

Protector, Controller, GW 서버가 노출이 되지않는 것이 장점이다.

-

프로텍터는 인증 요청시 거부하면 무시하고 패킷을 버리기 떄문에 DDos 방지를 할 수 있다.

-

Agent : 앱 바인딩 기능을 수행한다. 정해진 .exe만 터널을 통해 통신을 한다.

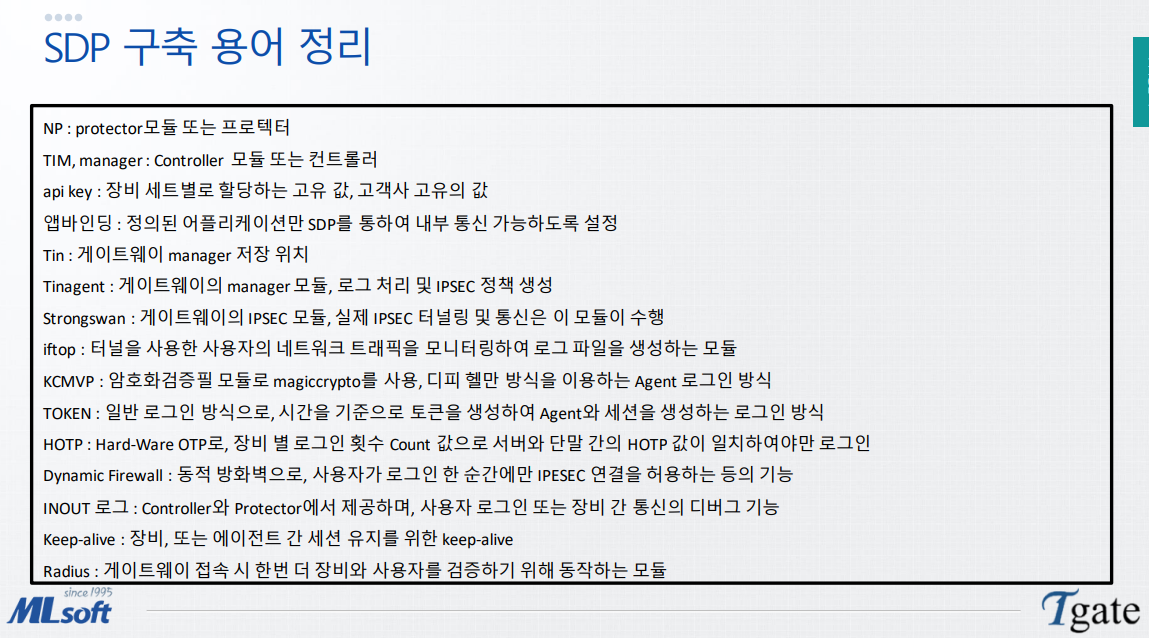

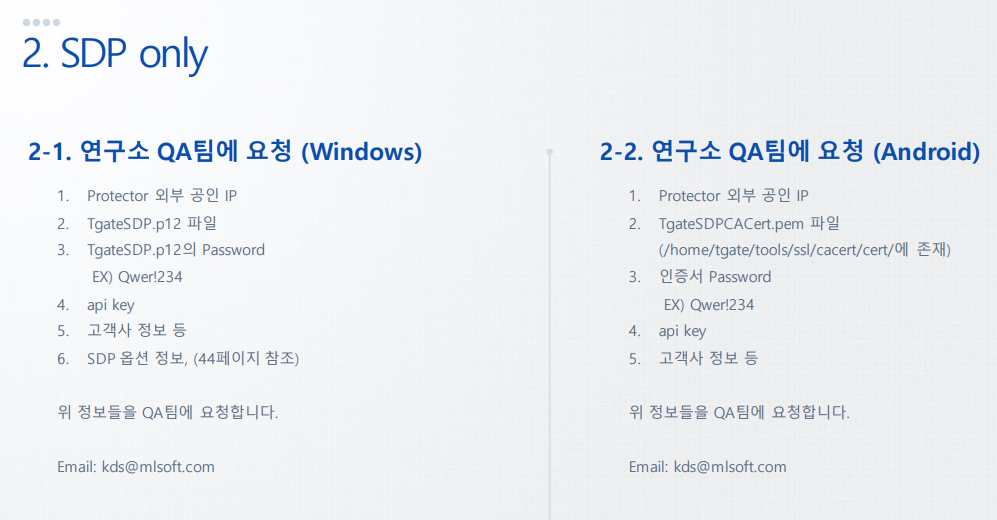

SDO 구축 용어 정리

-

NP : protector모듈 또는 프로텍터

-

TIM, manager : Controller 모듈 또는 컨트롤러

-

api key : 장비 세트별로 할당하는 고유 값, 고객사 고유의 값. 고객사 별로 10자리 난수로 생성하여 관리한다.

- 앱바인딩 : 정의된 어플리케이션만 SDP를 통하여 내부 통신 가능하도록 설정

-

Tin : 게이트웨이 manager 저장 위치

-

Tinagent : 게이트웨이의 manager 모듈, 로그 처리 및 IPSEC 정책 생성

-

Strongswan : 게이트웨이의 IPSEC 모듈, 실제 IPSEC 터널링 및 통신은 이 모듈이 수행

-

iftop : 터널을 사용한 사용자의 네트워크 트래픽을 모니터링하여 로그 파일을 생성하는 모듈

-

KCMVP : 암호화검증필 모듈로 magiccrypto를 사용, 디피 헬만 방식을 이용하는 Agent 로그인 방식

-

TOKEN : 일반 로그인 방식으로, 시간을 기준으로 토큰을 생성하여 Agent와 세션을 생성하는 로그인 방식

-

HOTP : Hard-Ware OTP로, 장비 별 로그인 횟수 Count 값으로 서버와 단말 간의 HOTP 값이 일치하여야만 로그인

-

ynamic Firewall : 동적 방화벽으로, 사용자가 로그인 한 순간에만 IPESEC 연결을 허용하는 등의 기능

-

INOUT 로그 : Controller와 Protector에서 제공하며, 사용자 로그인 또는 장비 간 통신의 디버그 기능

-

Keep-alive : 장비, 또는 에이전트 간 세션 유지를 위한 keep-alive

- Radius : 게이트웨이 접속 시 한번 더 장비와 사용자를 검증하기 위해 동작하는 모듈

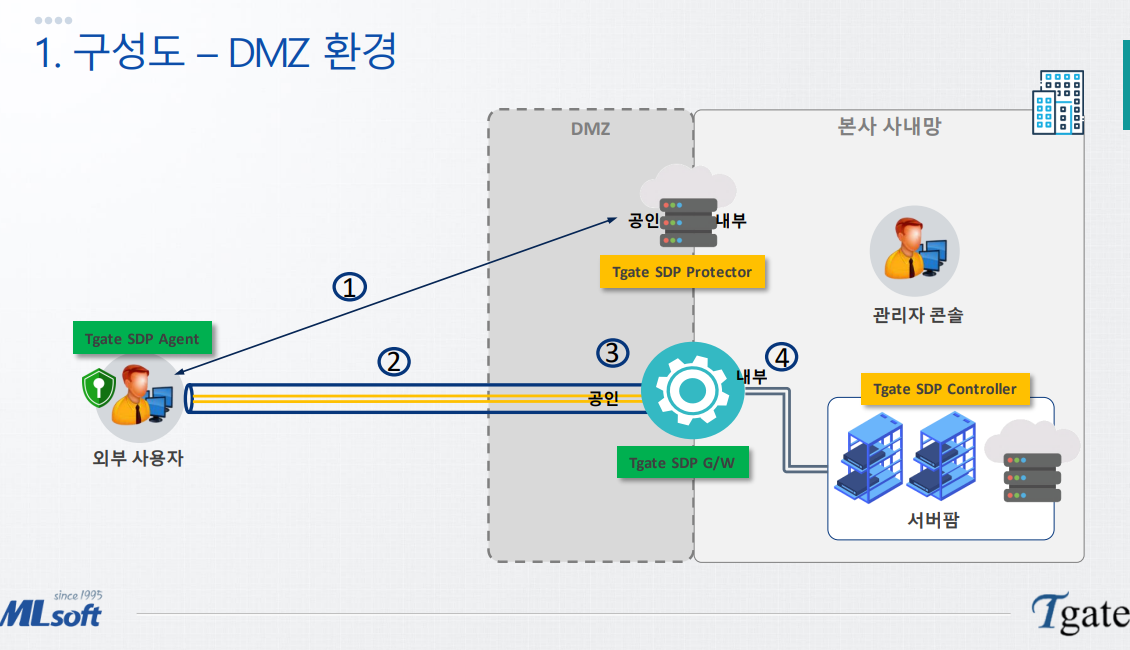

구성도 - 1. DMZ 환경

- DMZ 환경에서는 Protector에 공인 IP가 필요하므로 구성이 까다롭다.

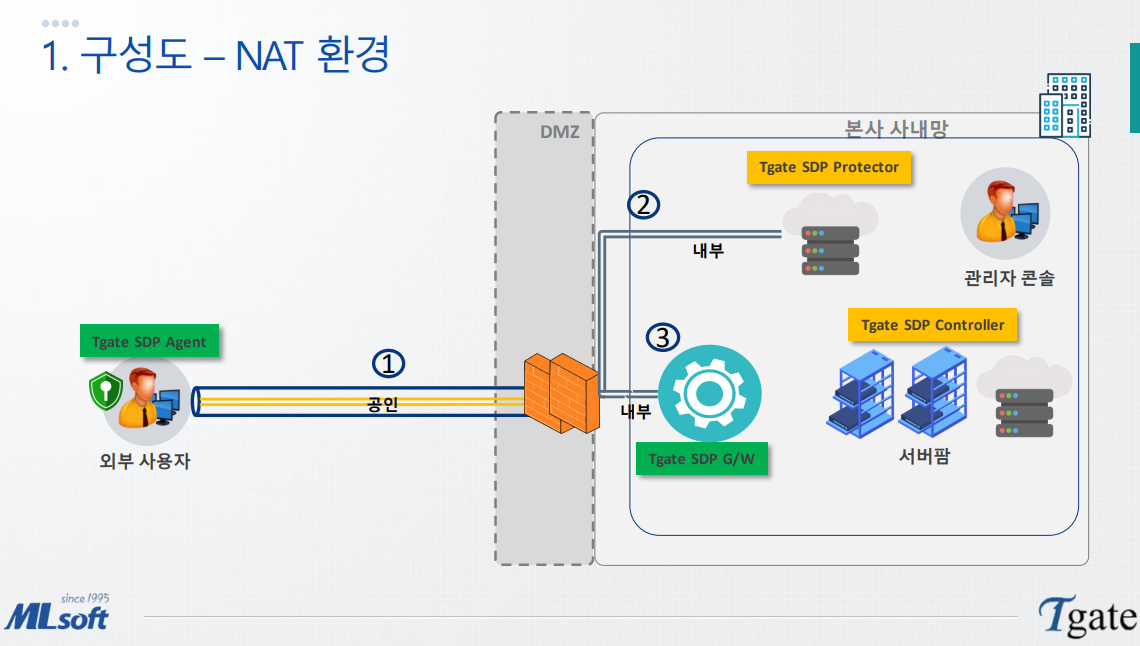

구성도 - 2. NAT 환경

-

Protector, Controller, GW 3개 모두 내부 환경으로 구축 가능하다면 비교적 수월하다.

-

Controller, Protector가 하나의 Server로 올라가면 구성은 더 용이하다.

-

단, 네트워크 라우팅에 있어서 내부 Metric 값이 우등하면 외부 통신이 실패할 수 있기 때문에 GW에 공인 IP는 인터페이스1, 사설 IP는 인터페이스2로 사용한다. (그렇지 않으면 별도 routing metric 값 조정)

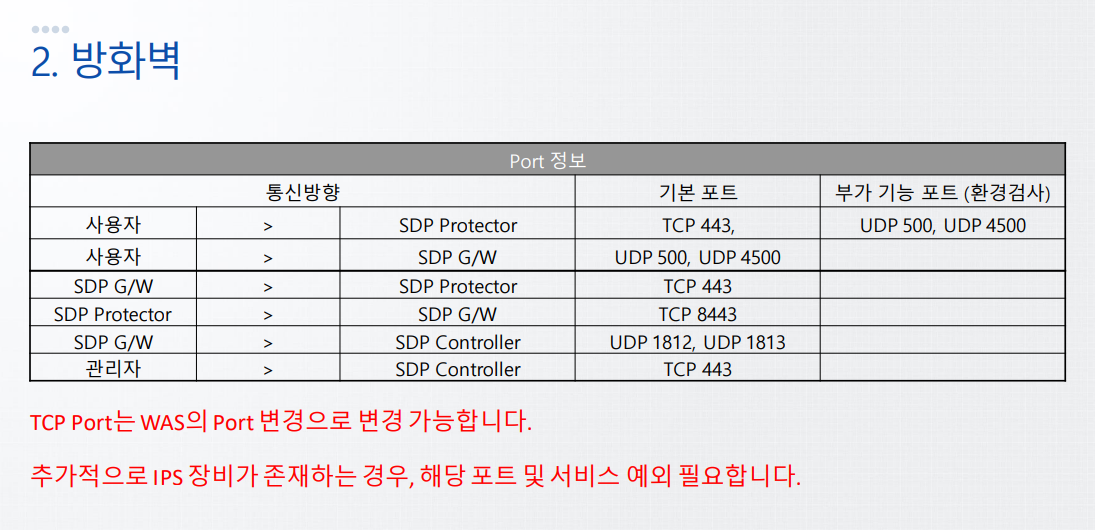

방화벽

-

Port Forwarding 이므로 포트 요청을 해야한다.

-

기본 443 이지만 고객사에 따라 변동될 수 있다.

-

사용자 -> Protector, GW -> Protector 로 향하는 443 포트는 한 세트라고 생각하면 된다.

-

내부에 한 번에 구축되었을땐, 관리자 까지 한 세트라고 생각하면 된다.

-

IPS장비가 존재할 경우에 해당 포트 및 서비스 예외가 필요하다.

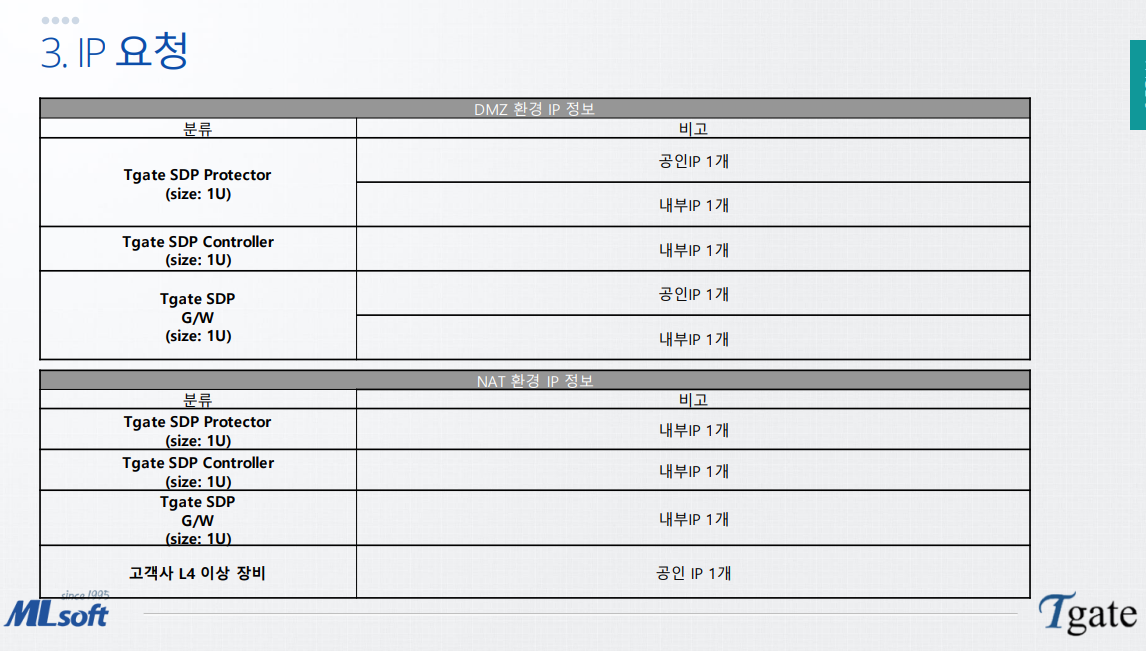

IP 요청

-

DMZ : 공인 IP 2개, 사설 IP 3개로 구성된다.

-

NAT : 내부 IP 3개, 고객사 L4장비에 공인 IP 1개만 있으면 된다.

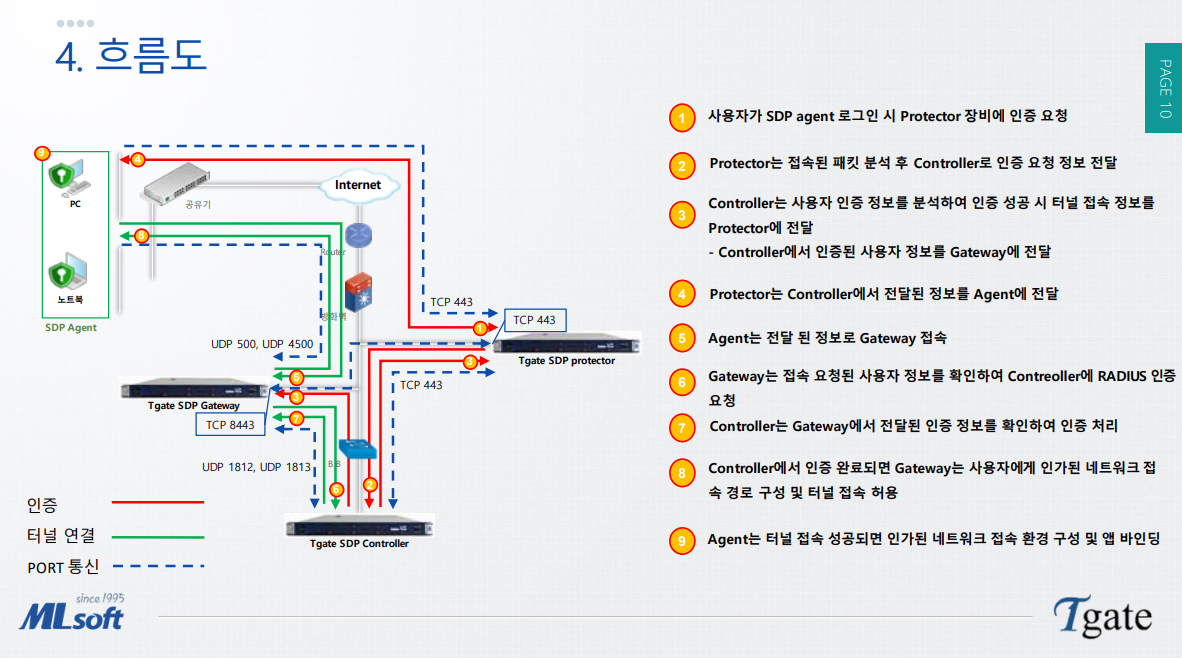

흐름도

-

현재 흐름도는 NAT 환경일때 흐름도 이지만 DMZ 환경에서도 크게 다르지 않기 때문에 흐름만 파악하면 된다.

-

해당 구성에 맞춰 방화벽을 유의하면된다.

-

사용하는 포트는 방화벽쪽으로 한번에 요청하는 것이 좋고, 양방향으로 열어주면 베스트이나 방화벽을 빡빡하게 사용하는 곳이면 양방향을 안열어줄 수 있으므로 구성 흐름도 방향을 신경써서 포트포워딩 요청을 한다.

-

사용자가 SDP agent 로그인 시 Protector 장비에 인증 요청.

-

Protector는 정속된 패킷 분석 후 Controller로 인증 요청 정보 전달.

-

Controller는 사용자 인증 정보를 분석하여 인증 성공 시 터널 접속 정보를 Protector에 전달 (Controller에서 인증된 사용자 정보를 Gateway에 전달)

-

Protector는 Controller에서 전달된 정보를 Agent에 전달

-

Agent는 전달된 정보로 Gateway 접속

-

Gateway는 접속 요청된 사용자 정보를 확인하여 Controller에 RADIUS 인증 요청

-

Controller에서 인증 완료되면 Gateway는 사용자에게 인가된 네트워크 접속 경로 구성 및 터널 접속 허용

-

Agent는 터널 접속 성공되면 인가된 네트워크 접속 환경 구성 및 앱 바인딩

1-1. 네트워크 설정 (공통)

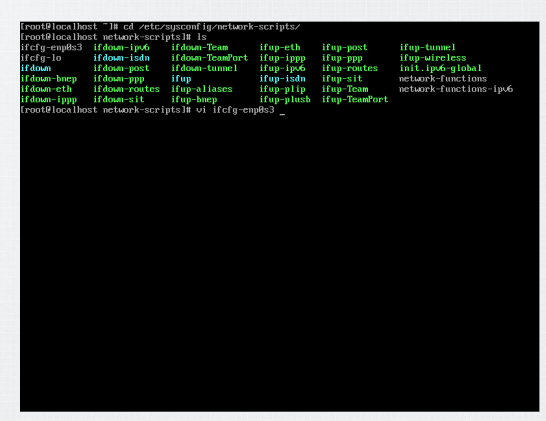

vim /etc/sysconfig/network-scripts/ifcfg-enxxx

!

BOOTPROTO=none

IPADDR=사용IP

NETMASK=사용 MASK

GATEWAY=사용 GATEWAY IP

ONBOOT=yes

!

*공인, 내부 IP를 동시에 사용하는 Protector, Gateway는 인터페이스1 공인, 인터페이스2 사설로 세팅한다.

1-2. 방화벽, SELINUX 해제 (공통)

systemctl stop firewalld

systemctl disable firewalld

vim /etc/selinux/conf

!

SELINUX=disabled

!

1-3. rc.local 활성화

cd /etc/rc.d/rc.local

chmod 755 rc.local

systemctl enable rc-local

systemctl start rc-local

vim /etc/rc.d/rc.local

!

/etc/rc.d/iprule.sh

2-1. Controller Tgate Mysql 설치

useradd tgate

passwd tgate

tgatetgate

tgatetgate

tar -zxvf TgateServerTools_V4.0.0_2023-02-08.tar.gz

cd /home/tgate/tools/__installation__/bin

./1.install_tgate_mysql.sh

Enter

출력된 값 입력

Qwer!234

Qwer!234

yes

Qwer!234

Qwer!234

y (총 5번)

2-2. Controller Tgate Was, report, node, Elasticsearch, SDP 설치

./2.install_tgate_was.sh #./3.install_jasper_server.sh

./4.install_realtime_server.sh

./5.install_search_server.sh

./6.install_radius_server_for_sdp.sh

2-3. Controller 웹 모듈 설치

cd /home/tgate/

tar–zxvf TgateServerSetup_V4.0.0_2022-11-03.tar.gz

cd /home/tgate/core/_installation__/

./install_tgate_console.sh

./install_tgate_np_for_sdp.sh

./install_tgate_server.sh

./install_tgate_sdp.sh

*Controller, Protector가 한 장비로 세팅되는 경우에는 3-2. 프로텍터 설치로 이동

모든 설치가 완료되면 서버를 재시작합니다.

reboot

2-4. 인증키 변경

https://서버IP/tgate

admin, admin

초기 계정 정보 변경 mlsoft, tcosecuip1!

초기 인증키가 47DEQpj8HBSa+/TImW+5JCeuQeRkm5NMpJWZG3hSuFU= 인 경우 인증키 변경

mysql -uroot -p

대박나자

use tgate;

select CONFIG_KEY, CONFIG_VALUE from C_CONFIG where CONFIG_KEY='CONFIG_CERTIFICATIONKEY';

delete from C_CONFIG where CONFIG_KEY='CONFIG_CERTIFICATIONKEY';

select CONFIG_KEY, CONFIG_VALUE from C_CONFIG where CONFIG_KEY='CONFIG_CERTIFICATIONKEY';

Empty set 확인

exit

./home/tgate/bin/shutdown.sh

./home/tgate/bin/shutdown.sh

ps -ef | grep tomcat

값이 없으면 성공이다.

./home/tgate/bin/startup.sh

인증키 변경됨을 확인.

인증키를 이용해 라이센스를 발급받는다.

2-5. Controller 인증서 생성

cd /home/tgate/tools/ssl/cacert

chmod 755 createClientCert.sh createGatewayCert.sh

createRootCACert.sh

./createRootCACert.sh

./createGatewayCert.sh

게이트웨이 공인아이피 입력

./createClientCert.sh

패스워드 입력 기본값 : Qwer!234 생성 후 들고 있어야 하는 인증서

Agent : TgateSDP.p12

Gateway : TgateSDPCACert.der

vpnHostCert.der

vpnHostKey.der

2-6. kcmvp 인증서 생성

cd /home/tage/tools/ssl/bin

./createHTTPSkey.sh

/home/tgate/tools/ssl/cert 에 인증서 생성 확인.

서버 설치할때 kcmvp는 자동으로 생성된다.

현재 상황은 컨트롤러에 인증서들을 백업 후 그대로 프로텍터에 넣어 설치하고 있다. (프로텍터와 컨트롤러가 각각 있을 경우)

자동으로 인증서가 설치되므로 키값이 상이하다.

2-7. api 키 생성

cd /home/tage/config

vim env.properties

!

sdp.api.key=10자리 난수 생성

!

vim tim_service.properties

m3p.tim.api.key=10자리 난수 생성

!

모두 같은 값으로 통일하며, 이후 에이전트에도 사용합니다.

생성한 값은 고객사 고유 값이며, 관리합니다.

10자리 난수로 생성할 때 생성기로 생성하여 넣어도 된다. 고객사별로 고유값으로 관리해야한다.

Controller ip도 real ip로 바꿔주는것이 좋다. (127.0.0.1 보다는 분리가 되었을 때 따로 설정을 해야하기 떄문에 대역대를 하나 넣어주는것이 좋다.)

3-1. 콘솔 protector 등록

1. 관리자 콘솔 접속

2. 운영 탭에서 프로텍터 선택

3. 추가 버튼을 통해 프로텍터 추가

ID : 임의 지정 (기억 필요)

프로텍터 이름 : 임의 지정

IP : 프로텍터 내부 아이피

*Controller, Protector 한 장비일 경우 127.0.0.1

포트 : 443

활성화 : 사용 체크

설명 : 임의 지정

3-2. Protector 등록 작업

1. 추가한 프로텍터 더블 클릭 및 수정

2. 생성된 ID, 시크릿키 확인

3-3. Protector 등록

cd /home/tgate/config

vim np_service.properties

!

m3p.tim.addr=https://[Controller IP]:443/m3p-tim *같은 장비일 경우 Controller IP 127.0.0.1

m3p.protector.id=ID값

m3p.auth.secret.key=시크릿값

m3p.keepalive.lifetime=5000

!

reboot or web 재기동

콘솔 창에서 초록불 2개 verify

4-1. Gateway 설치

tar–zxvf TgateSdpGatewaySetup_V4.0.0_r318_20230207.tar.gz

./config_TgateSdp_Gateway_CentOS_V7.9.sh

y

./install_TgateSdp_Gateway.sh

y

config setup은 인터넷이 되면 yum update를 하고 설치할 수 있으나, 폐쇄망으로 설치할 때는 n으로 설치해도 무방하다. 필요한 내용은 다 담겨있다.

인터넷이 되는 환경에서 설치하면 static ip 이므로 /etc/resolv.conf 에 nameserver 추가 후 진행하면 된다.

4-2. 인증서 적용

2-5 인증서 생성 에서 생성한 파일 다운로드

/home/tgate/tools_sdp/ssl/cacert/cert/TgateSDPCACert.der

/home/tgate/tools_sdp/ssl/cacert/cert/[게이트웨이IP]/vpnHostCert.der

/home/tgate/tools_sdp/ssl/cacert/cert/[게이트웨이IP]/vpnHostKey.der

게이트웨이 scp를 통해 업로드

파일 : TgateSDPCACert.der

경로 : /etc/strongswan/ipsec.d/cacerts

파일 : vpnHostCert.der 경로 : /etc/strongswan/ipsec.d/certs

파일 : vpnHostKey.der 경로 : /etc/strongswan/ipsec.d/private

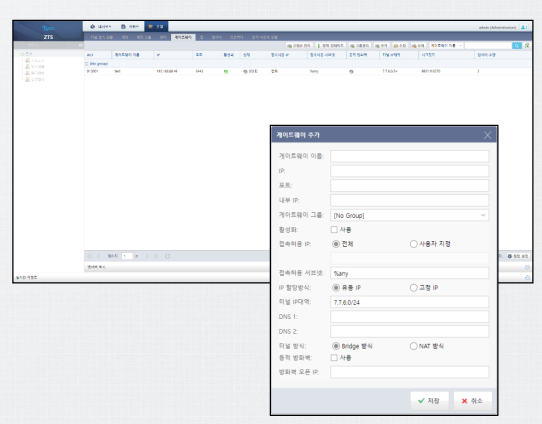

5-1. 콘솔 게이트웨이 생성

1. 관리자 콘솔 접속

2. 운영 탭에서 게이트웨이 선택

3. 추가 버튼을 통해 게이트웨이 추가

게이트웨이 이름 : 임의 지정

IP : 게이트웨이 공인 아이피

포트 : 8443

게이트웨이 그룹 : "그룹없음"

활성화 : 사용 체크

NAT 모드 : 사용 체크

* 내부 IP: 게이트웨이 내부 IP (게이트웨이와 프로텍터가 L2 통신 가능할 때 설정)

고객사에서 별다른 요청사항이 없으면 전체, 접속허용으로 한다. 서브넷은 %any

터널 ip 대역은 고객사와 협의가 필요하다. (default 7.7.6.0/24)

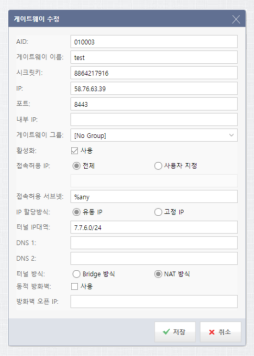

5-2. 콘솔 게이트웨이 생성한 데이터 확인

1. 추가한 게이트웨이 더블클릭 및 수정

2. 생성한 AID, 시크릿 키 확인

생성하면 0100x 순으로 번호가 생성된다. 시크릿 값도 생성됨 (해당 값으로 cni 설정이 있음)

5-3. 게이트웨이 등록 작업

cd opt/tin

./make_config.sh

Input AID of The Gateway : 생성된 AID 값

Input Secret Key of the Gateway : 생성된 시크릿키

Input IP Address of The Protector Server : protector IP (l2일 경우 내부ip)

Input IP Address of The Controller Server : Controller IP

Input Connect Port Number : protector 포트 (기본값 : 443)

Input Listen Port Number : GW 포트 (기본값 : 8443)

Input Open IP List : SSH 접근이 가능한 IP, 빈 값 입력시 모든 IP open

Protector는 DMZ영역에 있을떈 공인 IP가 들어가게된다.

내부 IP는 내부에 사용자 인증 요청할 때 사용하므로 IP대역을 넣어줘야한다.

5-4. config.ini 확인

1. 설치 완료시 같은 경로에 config.ini가 생성됩니다

aid : 게이트웨이 aid

Secretkey : 게이트웨이 시크릿키

ProtectorIp : 프로텍터 IP (L2일 경우 내부아이피)

ConnectPort : 프로텍터와 통신 port

listenPort : 게이트웨이 통신 port

openIPList : “useFirewall = Y” 일 때 open IP

useMasquerade : Nat모드(Y), Bridge 모드(N) 설정 (NAT모드 관련 체크)

useFirewall : 방화벽 사용 여부( 사용시 openIpList, 컨트롤러, 프로텍터, openIPList, 서비스 포트 제외하고 모두 차단) (동적 방화벽)

myIP = 게이트웨이의 공인 IP (NAT 환경일 경우 내부IP)

오류사항이 있으면 수정가능하다. OpenIPlist는 동적 방화벽을 올리지 않으면 따로 기입하지 않음. Y일때만 같이 들어가는 리스트이다.

5-5. 게이트웨이 수정 시 적용

vim /opt/tin3/check_proc.sh

!

고객사 사용하는 내부대역대 or 디폴트 대역 7.7.6.0/24로 수정

!

Strongswan reload

ps -ef | grep tin

kill -9 프로세스

/opt/tin/tinagent stop

Crontab에 등록된 check_proc.shrk 1분마다 실행

tinagent 동작

iftop 대역대, tinagent, grep --color=auto tin 3개가 떠야 되고 콘솔창에서도 초록불 2개를 확인할 수 있어야 정상이다.

SDP 패치

- Controller 패치 - 웹 모듈 패치 (1)

기존 모듈 백업

cd /home/tgate/deploy

mv m3p-tim.war mp3-tim.war_back

mv tgate.war tgate.war_back

mv tgate-server.war tgate-server.war_back

모듈 패치

unzip m3p-tim_(패치버전모듈).war -d /home/tgate/deploy/m3p-tim.war

unzip tagate_(패치버전모듈).war -d /home/tgate/deploy/tgate.war

unzip tagate-server_(패치버전모듈)2.war -d /home/tgate/deploy/tgate-server.war

War는 백업 잘 하고 새 패치버전으로 갈아끼우면 된다.

프로텍터는 np만 바꿔준다.

- Controller 패치 - DB패치 (2)

mysql -u root -p tgate < {DB패치_파일}.sql

Enter Password : eoqkrskwk (대박나자)

- Protector 패치 - 웹 모듈 패치

cd /home/tgate/deploy/

mv m3p-np.war m3p-np.war_back

unzip m3p-np_(패치버전모듈).war -d /home/tgate/deploy/m3p-np.war

- Gateway 패치 - tinagent 패치

cd /opt/tin

mv tinagent tinagent_back

mv tinagent_path tinagent

chmod 755 tinagent

./tinagent stop

1분 대기

tinagent는 버전이 여러 버전이 있고, 고객사 별로 버전을 알고있어야한다.

신규 고객사부터는 연구소와 협의하여 동일한 패치 버전으로 가고있다.

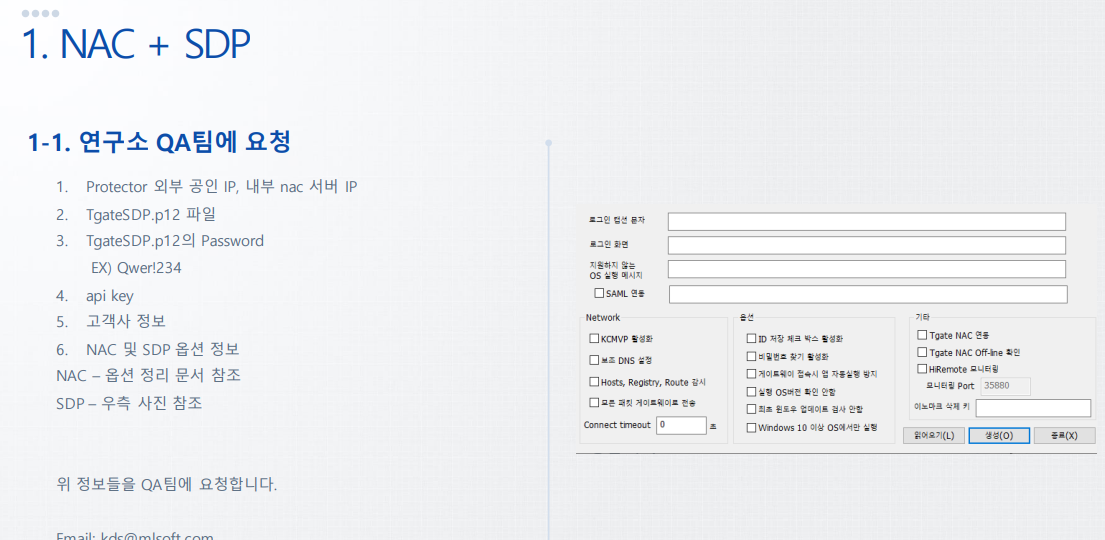

에이전트 생성

-

에이전트 생성은 현재 기술지원팀에서 황과장님만 가능하다.

-

MAC, IOS를 사용하기위해서는 kcmvp이 필요하다.

-

대부분 고객사는 win, mac, ios, 안드로이드 지원을 윈함.

-

IOS는 앱스토어에 올라가있고, 다운받아 사용할 수 있다.

-

사용자가 api 키를 알아야 프로텍터에 붙을 수 있으므로 api는 잘 관리해야함 (전화와서 자주 물어보는경우?)

-

NAC를 같이쓰는 고객사는 같이쓴다고 알려야함.

-

NAC 연동 여부, NAC를 사용하고있던 고객사인지 알려야함. NAC, SDP 따로 장비 번호를 관리하기떄문.

-

이노마크 서버를 구축해야 워터마크를 사용할 수 있다. 삭제도 똑같음

- 안드로이드는 pem 파일이있고 안드로이드는 앱 마켓에 따로 없다.

-

Rc2.exe 내부 pc에 붙을떄 사용한다.

-

tgateSDPagemthoot_MLTECH_V3.exe 는 외부

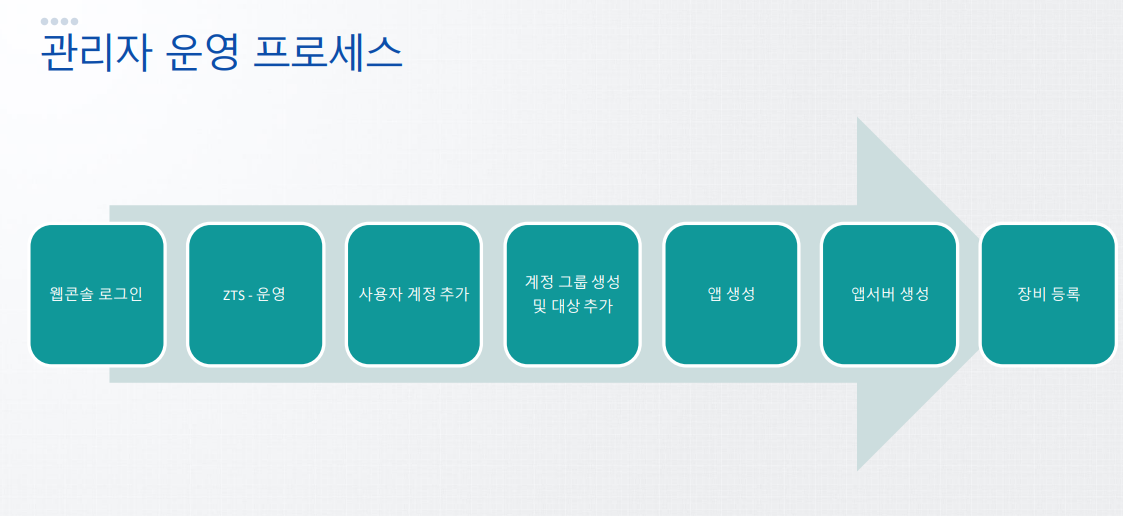

SDP 관리자 운영 프로세스

-

SDP는 재택근무 사용 목적이다.

-

특정 사용자만 추가할떄 사용하므로 인사연동을 잘하진 않으나, 인사 연동도 가능하다.

-

사용자 계정에 대한 그룹을 생성하게 됨.

-

앱 서버는 게이트웨이를 통해 정책을 부여하게 된다.

-

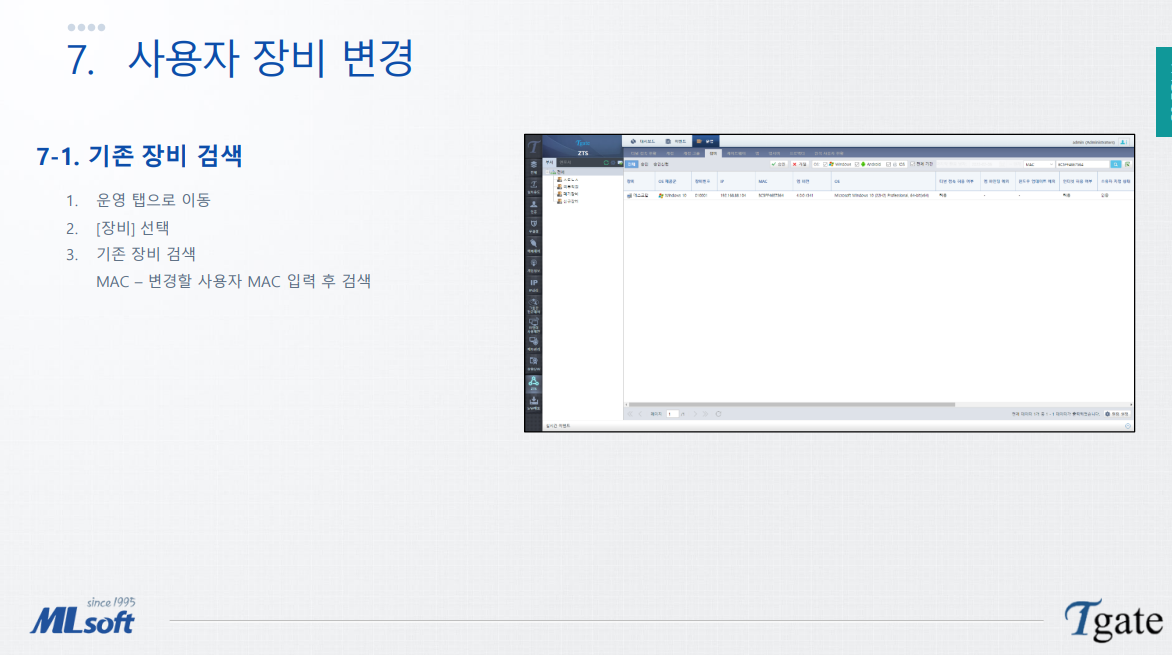

SDP 장비 등록이 되면 NAC과 마찬가지로 장비 등록 번호가 있으므로 미리 장비가 있는지 확인해야한다.

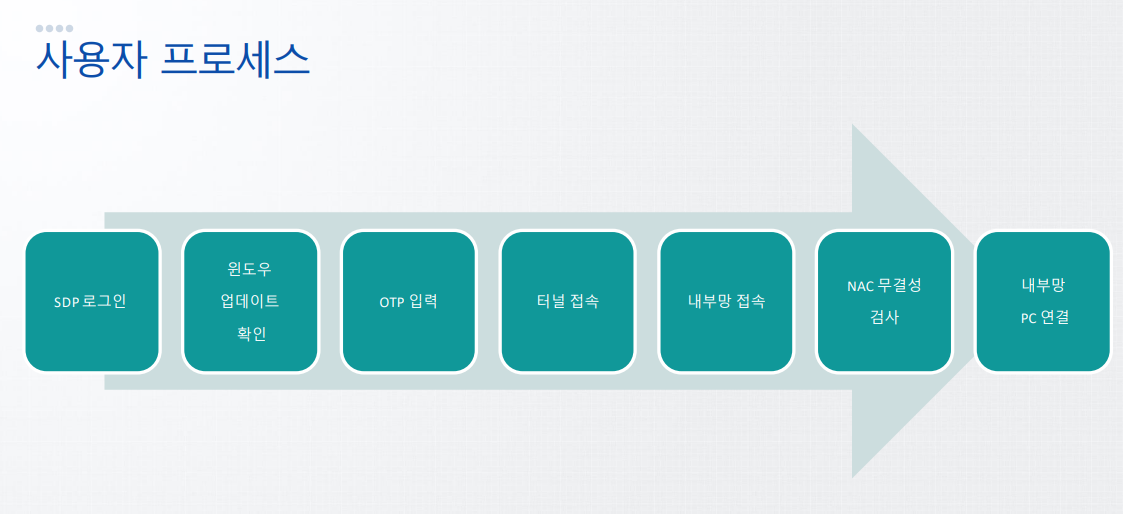

사용자 프로세스

-

업데이트 확인할때 오래걸린다.

-

내부적으로 사용하는 OTP가 있으면 우리 프로그램과 연동해야함. 구글은 6자리가 기본이다.

-

고객사에서 6자리초과하는 OTP를 사용한다면 모듈과 연동하여 사용할 수있도록 해야함.

-

NAC가 있다면 무결성 검사가 돌게되는데 SDP에 앱 서버에 등록을 해줘야함.

-

NAC이 없다면 내부망 접속 후 바로 내부망 PC 연결.

-

VPN과 큰 차이점이라고 하면 이런부분이다. 소프트웨어 기술을 활용하기떄문에 인증, 보안 부분이 타이트하고 연동할 수 있는부분이 있음.

관리자 접속

https://[Server IP]/tgate

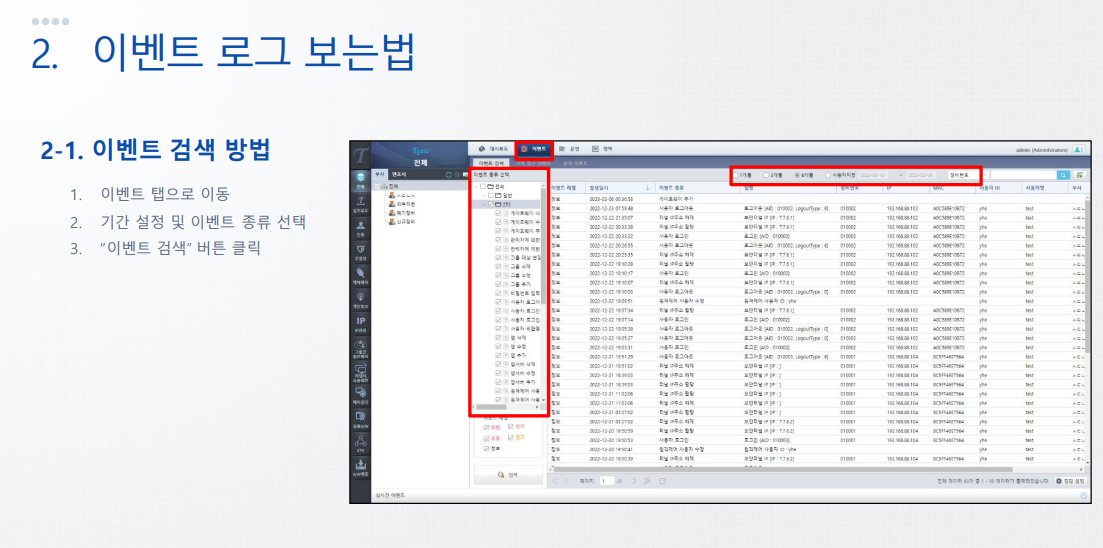

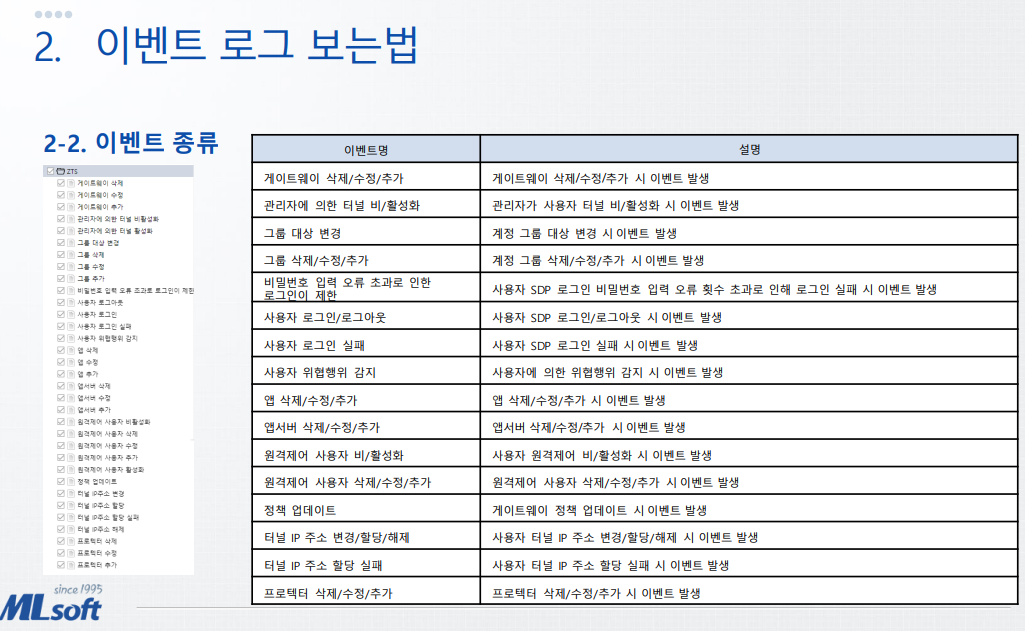

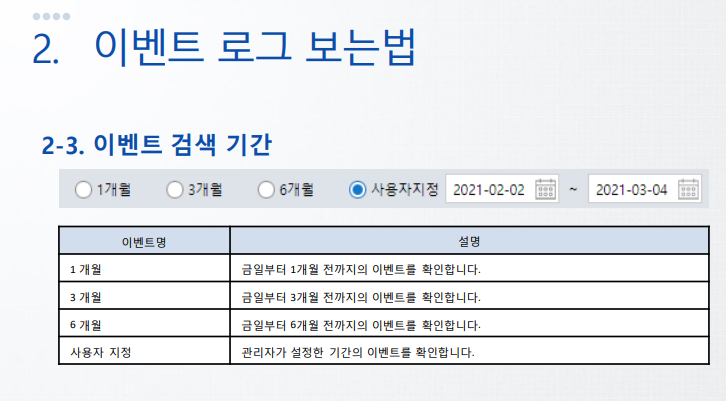

이벤트로그 보는법

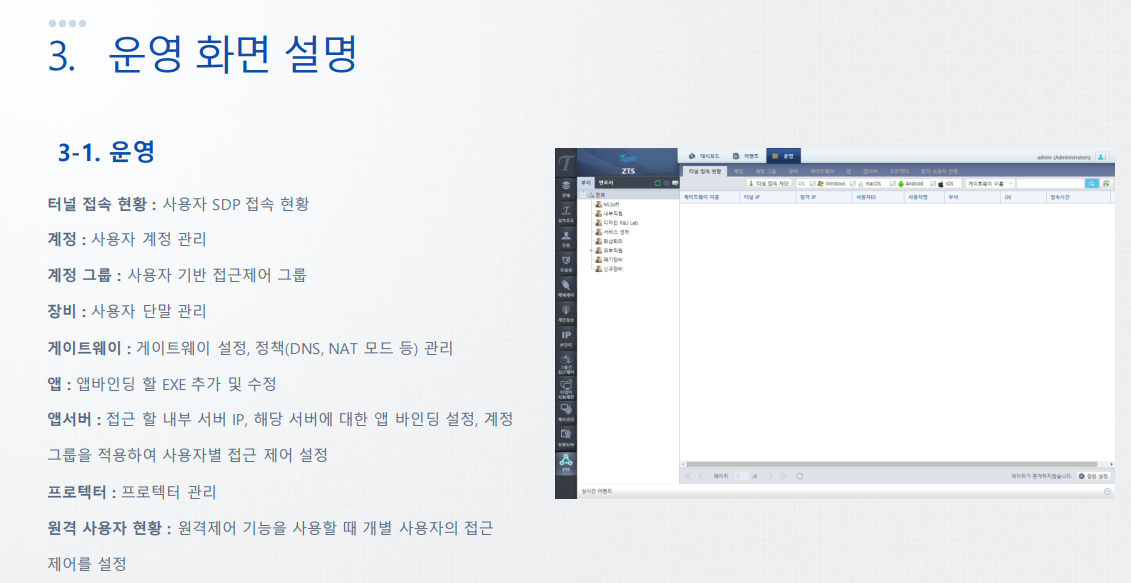

운영 화면 설명

-

사용자가 어떤 게이트웨이에 붙어있는지도 확인할 수 있다. (게이트웨이 다중화)

-

어플리케이션이라고 다 등록이 되는것이 아니고 쁘띠, X쉘같은 통신을 위한 어플리케이션을 바인딩할떄 사용하는 부분이다.

-

크롬이나 엣지는 예외이다. (PPT 같은 앱은 자동으로 열리는것임)

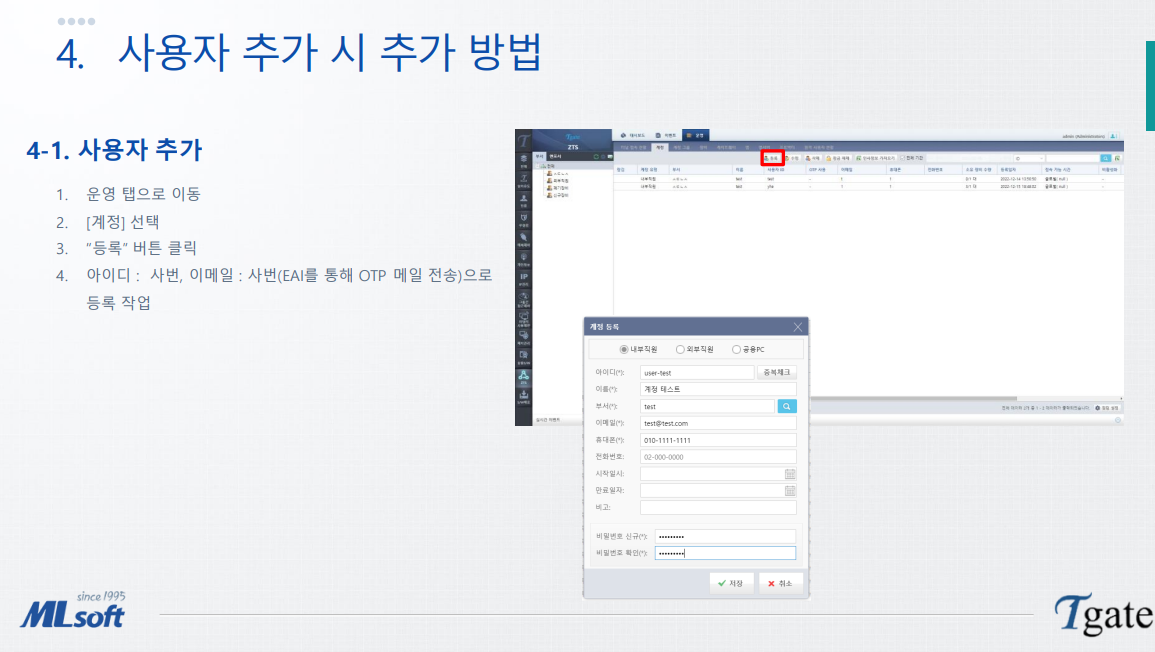

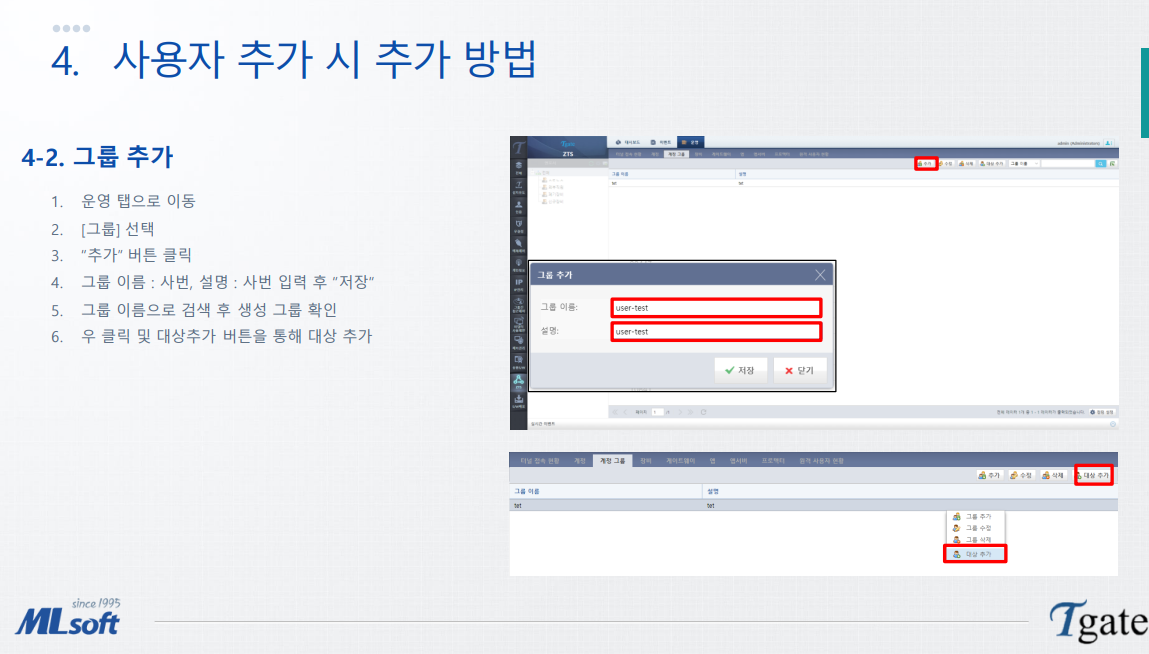

사용자 추가 시 추가 방법

-

계정 그룹 추가 부분 중요하다.

-

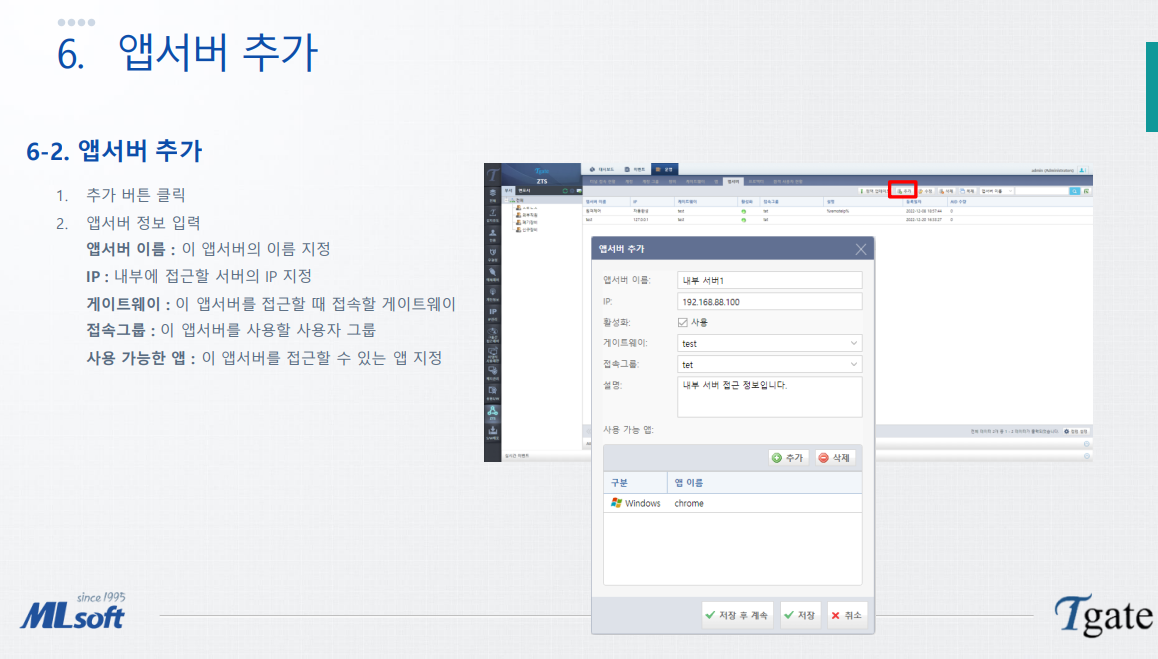

앱 서버 수정 사항을 보면 그룹이 있는데 터널링 IP와 사내 사용하는 IP대역대 그리고 해당 그룹만 사용할 수 있는 앱서버이다.

-

그리고 그룹에서 사용할 수 있는 앱설정을 할 수 있다. 개념을 잘 익히는것이 중요함.

-

앱을 설정할떄 경로 지정을 해줘야함 (실제 경로)

-

해당 앱에 하위 앱 정보가 있으면 하위 앱 정보에 같이 등록을 해야한다.

-

예를들어 NAC서버가 같이 돌아야한다면 NAC 서버 대역과 하위 모듈이 앱관리에 같이 설정이되야 서버가 돌아갈 수 있음.

-

사용자가 사용해야할 라우팅 대역대가 많으면 시간이 오래걸릴 수 있음.

-

게이트웨이에 따라 접속할 수 있는 대역이 상이하게 구축할 경우에 게이트웨이 지정 및 그에 맞는 그룹을 생성해야한다.

-

앱서버가 여러 개가 될 수있지만 게이트웨이는 하나만 지정하여 해당 게이트웨이로 터널링하여 접속하게 되는것이다.

앱, 앱서버 추가

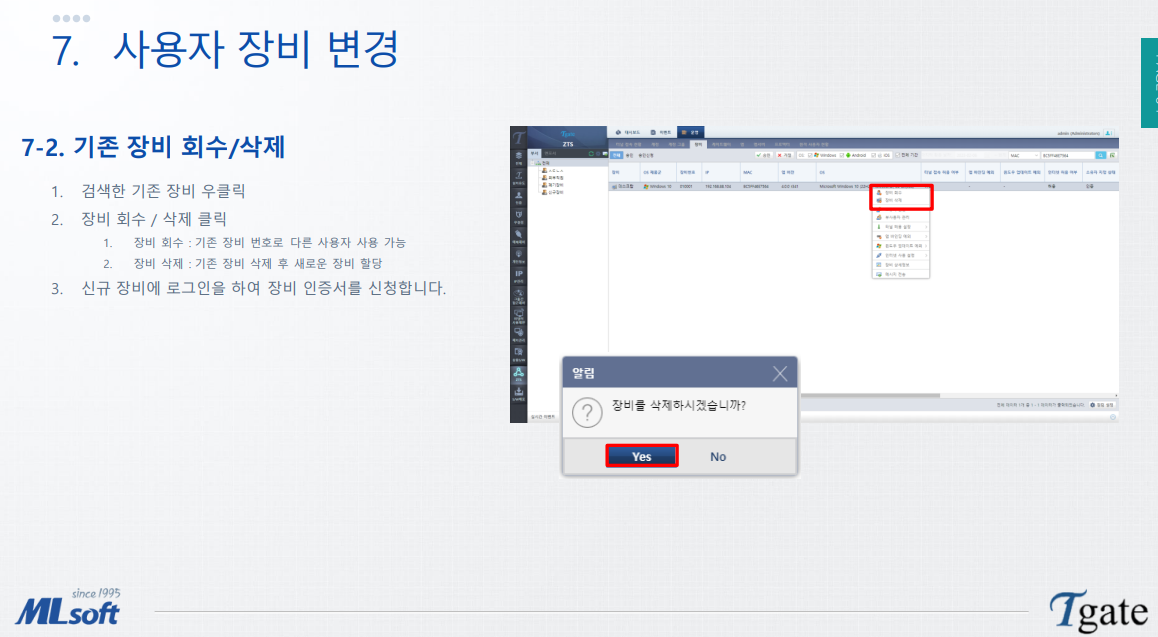

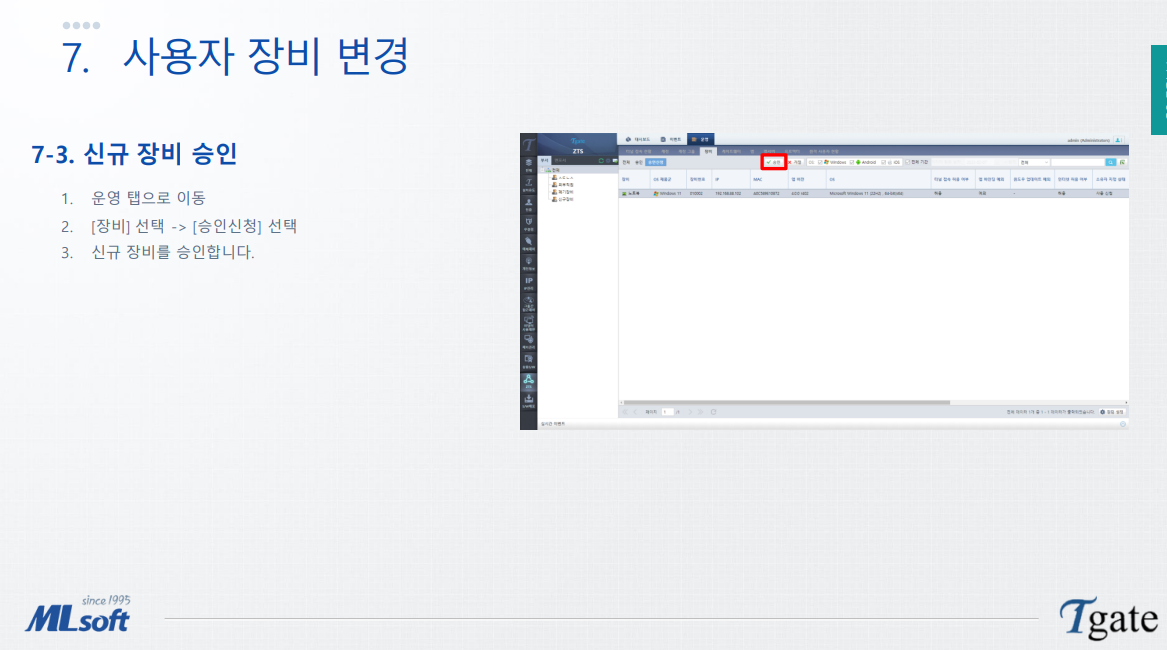

사용자 장비 변경

- 운영하는것에 있어서 NAC과 동일하나 앱, 앱서버관리, 프로텍터, GW, 그룹 등 개념이 추가되었다고 생각하면된다.

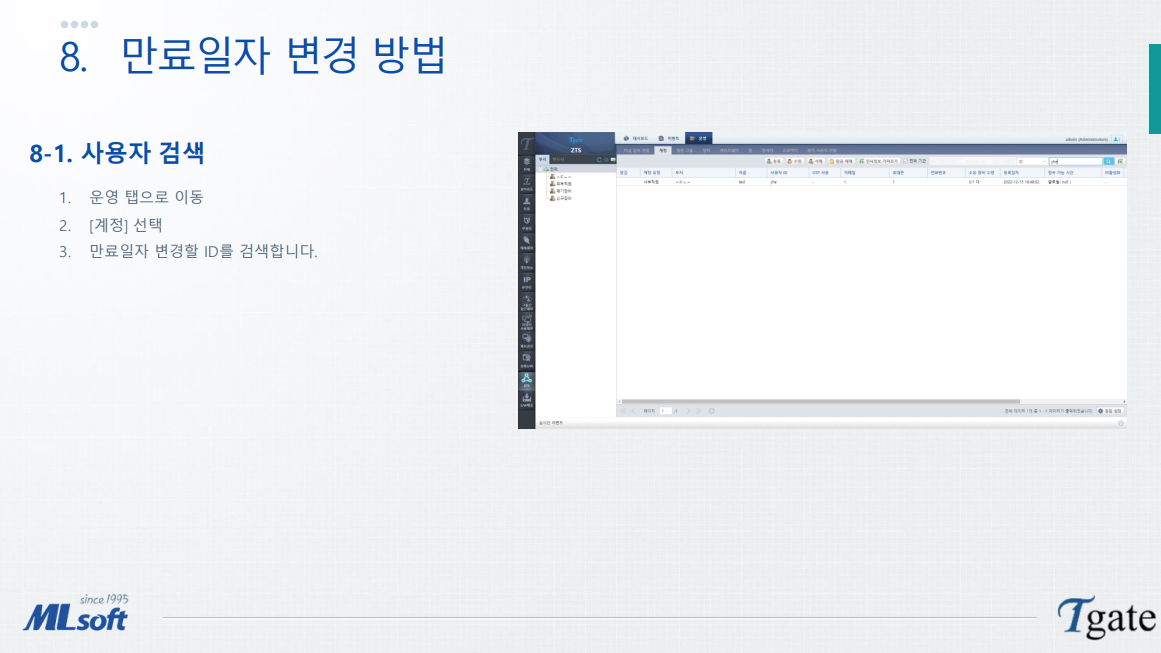

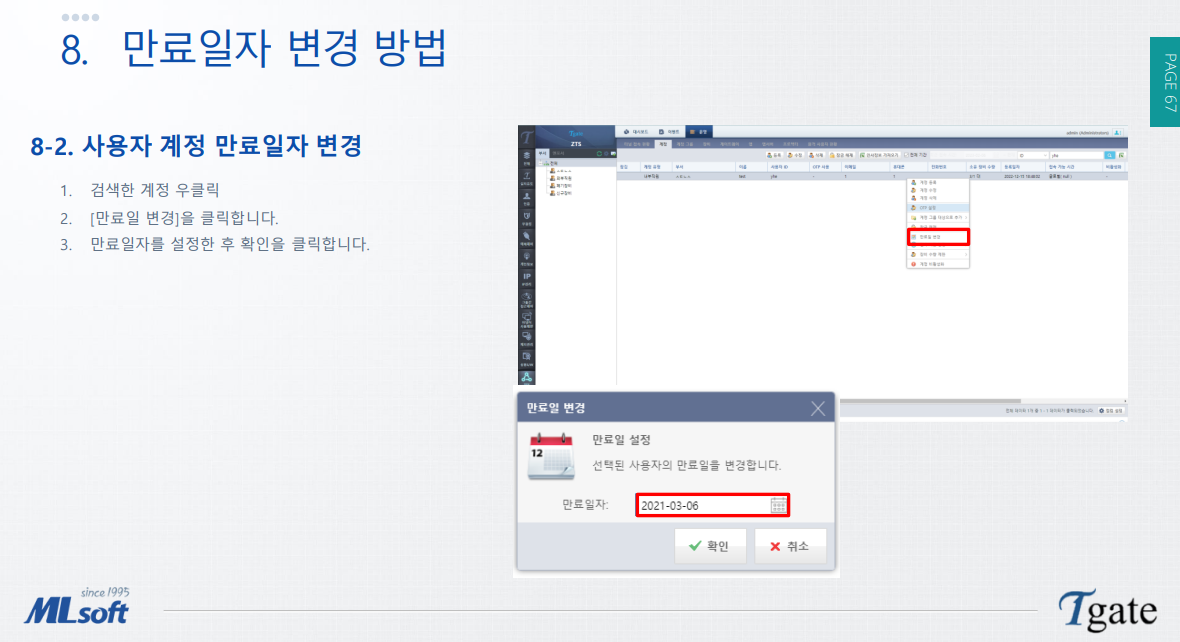

만료 일자 변경 방법

- 보통 만료 일자 경우에 외부 직원일 경우에 사용한다.

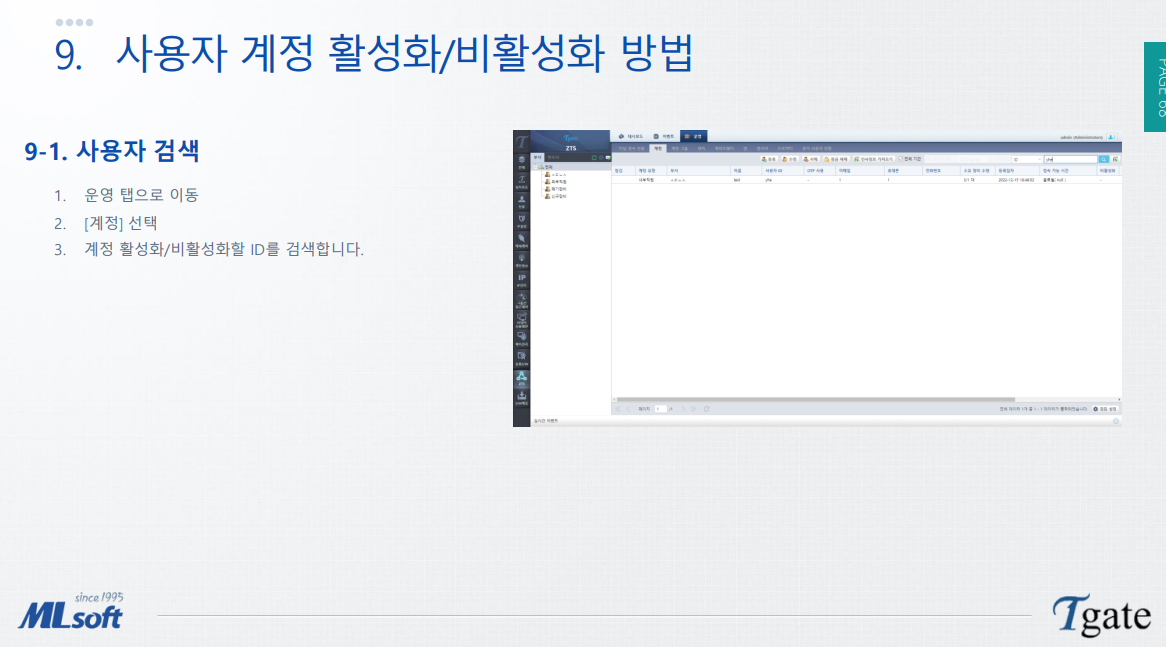

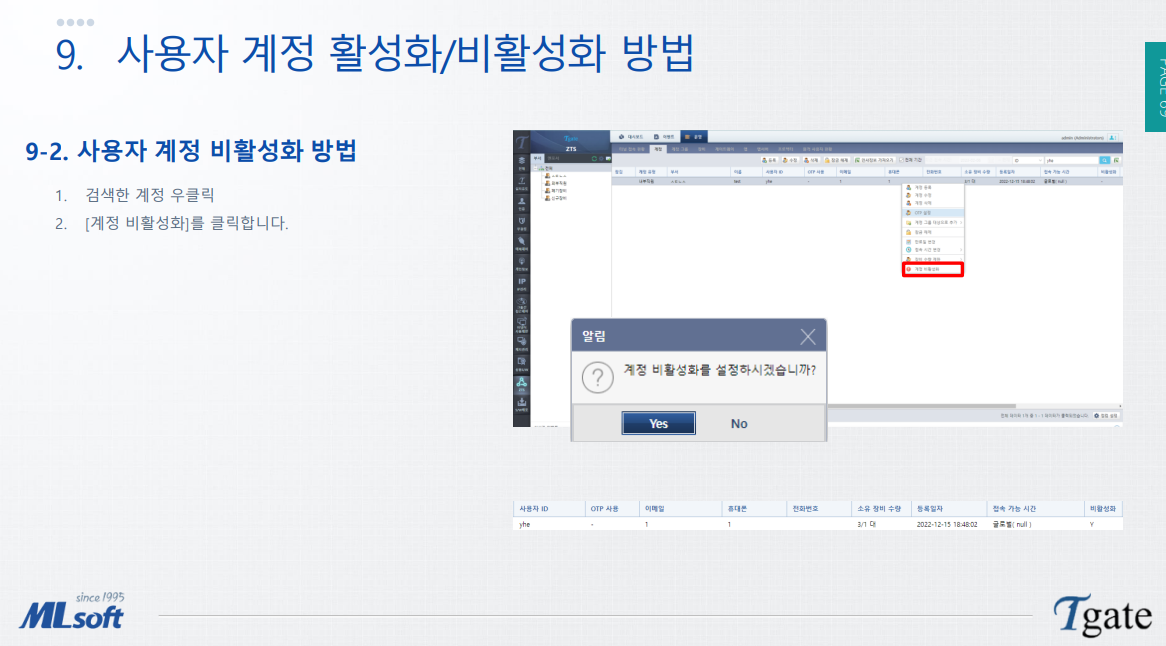

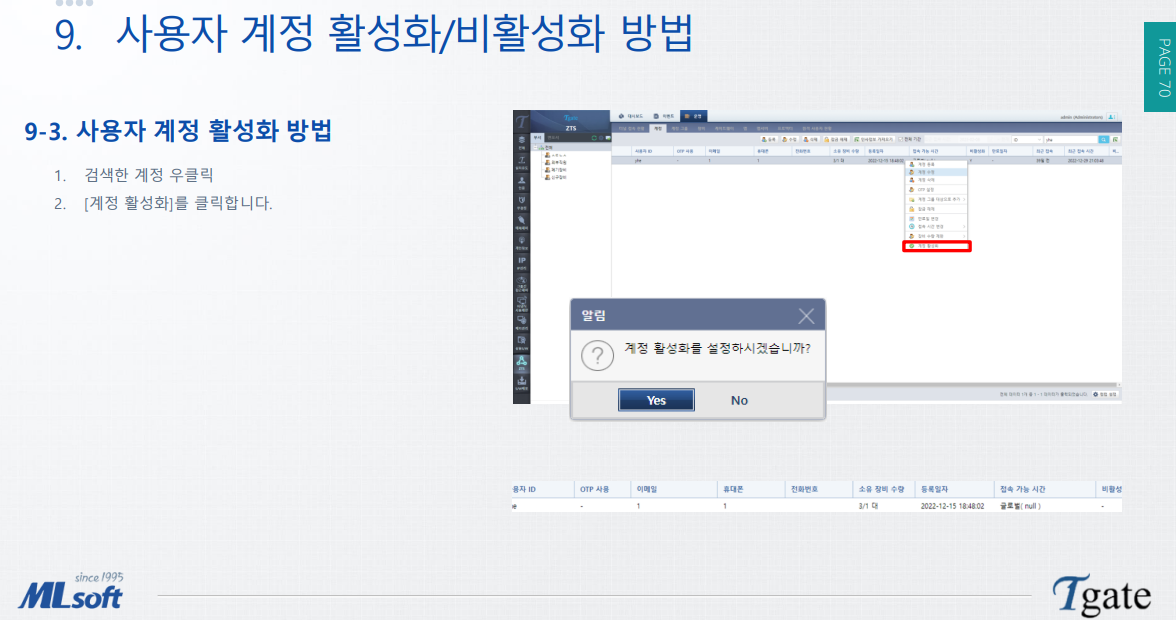

사용자 계정 활성화/비활성화 방법

-

계정 잠금 후 풀었을 경우에도 로그인을 해야 잠금 표시가 풀린다.

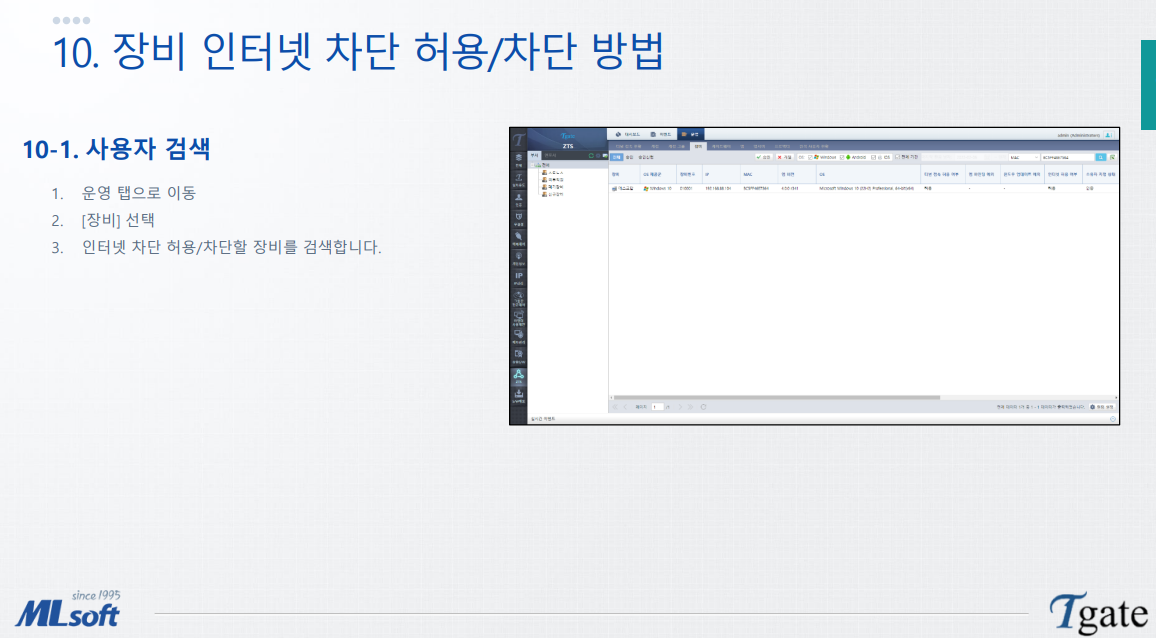

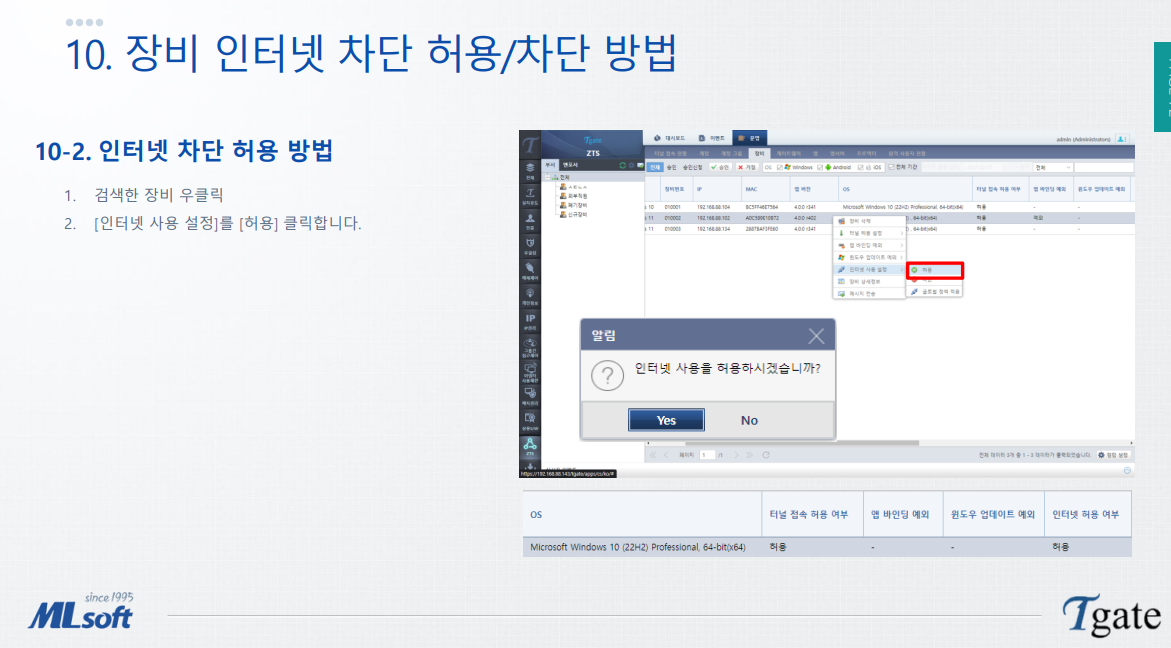

장비 인터넷 허용/차단 방법

- 폐쇄망에 붙을 경우에 GW만 통해서 통신하게 될 경우에 사용한다.

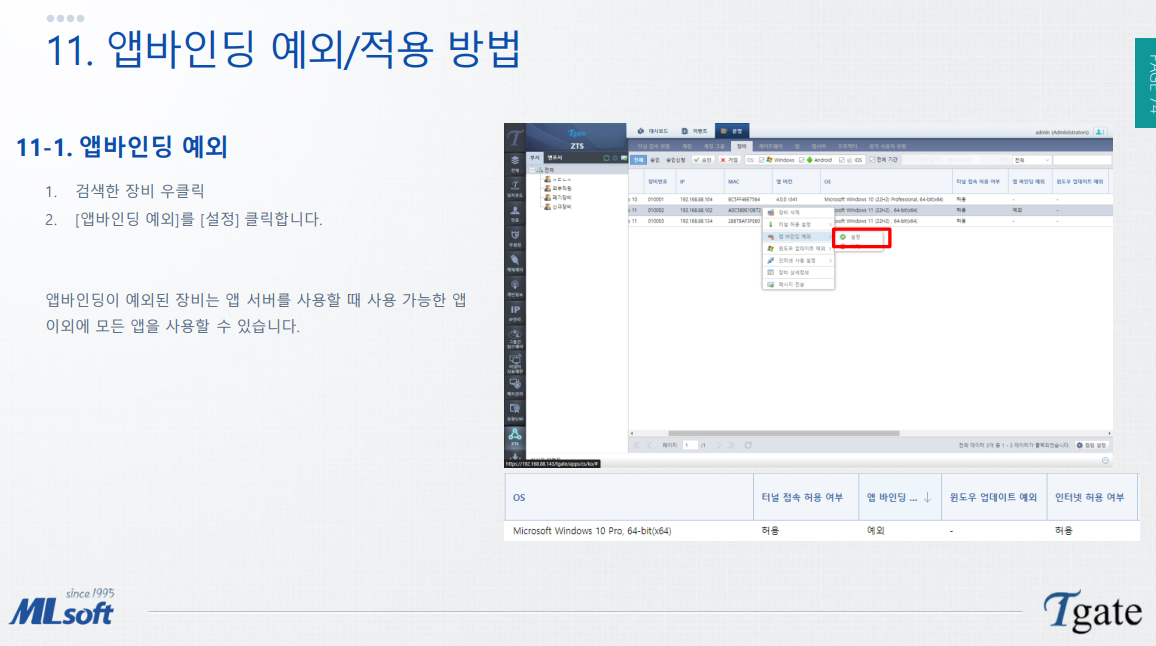

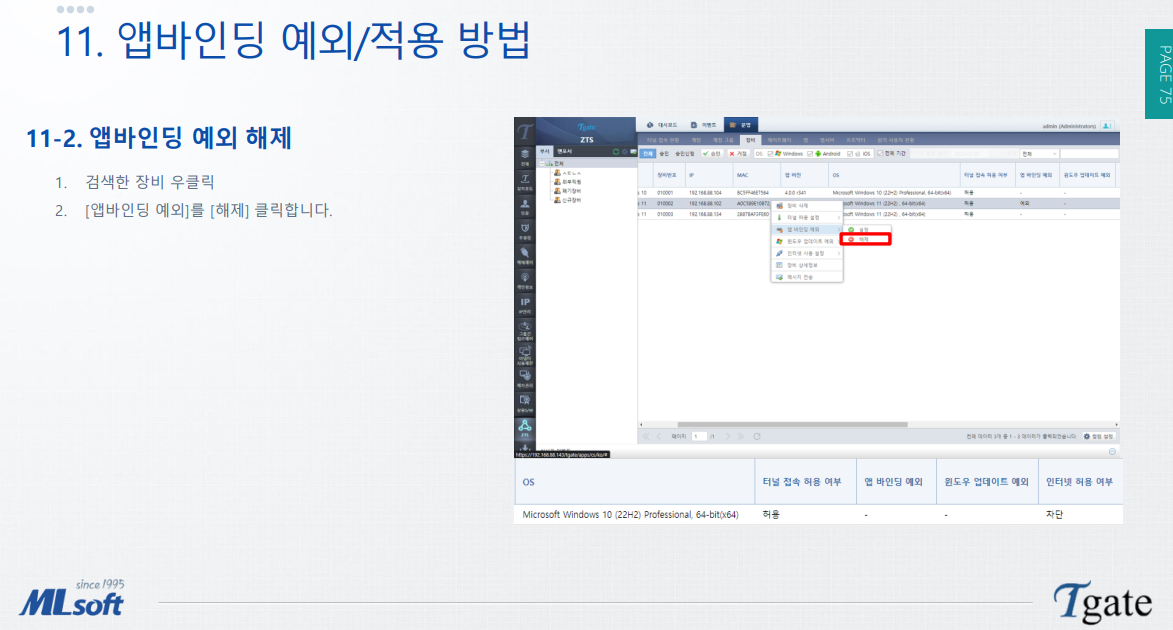

앱바인딩 예외/적용 방법

- 단편적인 예로 사용작가 편하게 내부망을 사용하고 싶을 경우에 앱바인딩 예외처리로 할 수 있음. 글로벌 설정에서도 가능하다.

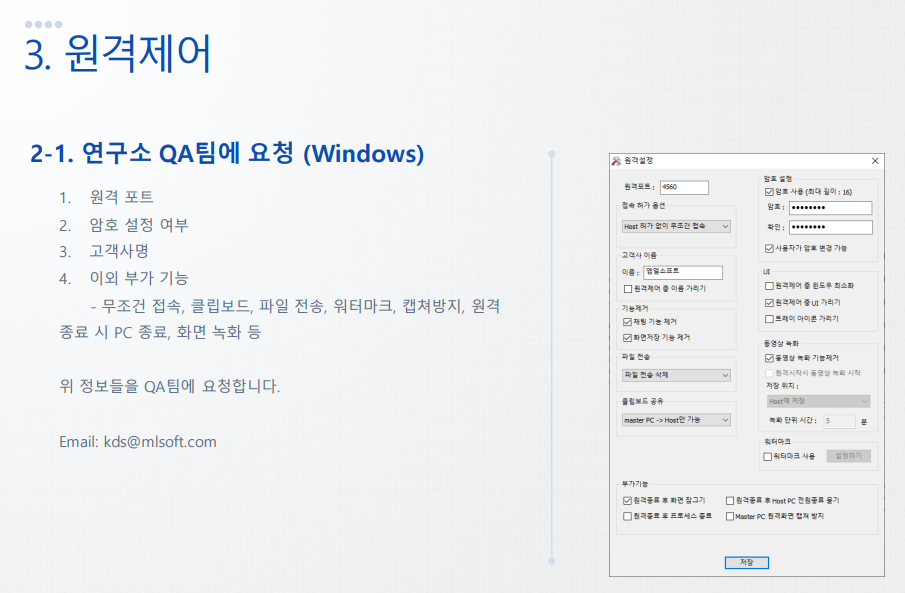

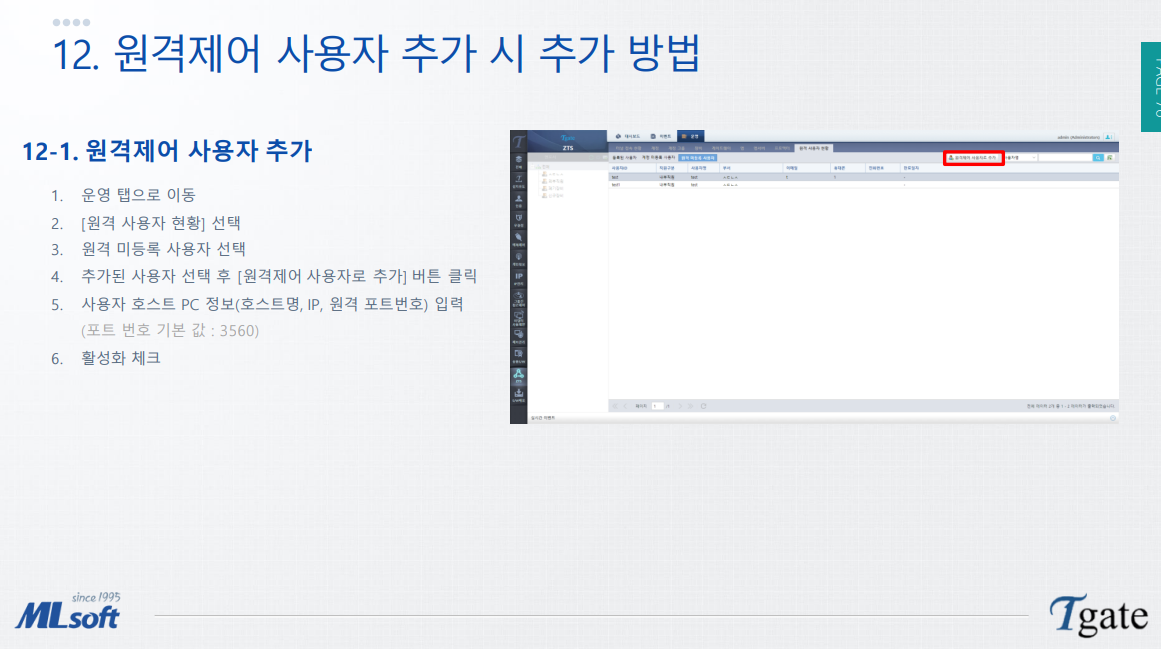

원격제어 사용자 추가 시 추가 방법

- 원격제어를 사용한다고 하면 프로그램 설치 뿐만 아니라 사용자 추가를 해줘야 사용가능함. 원격 포트로는 3560을 사용. (NAC 동일)

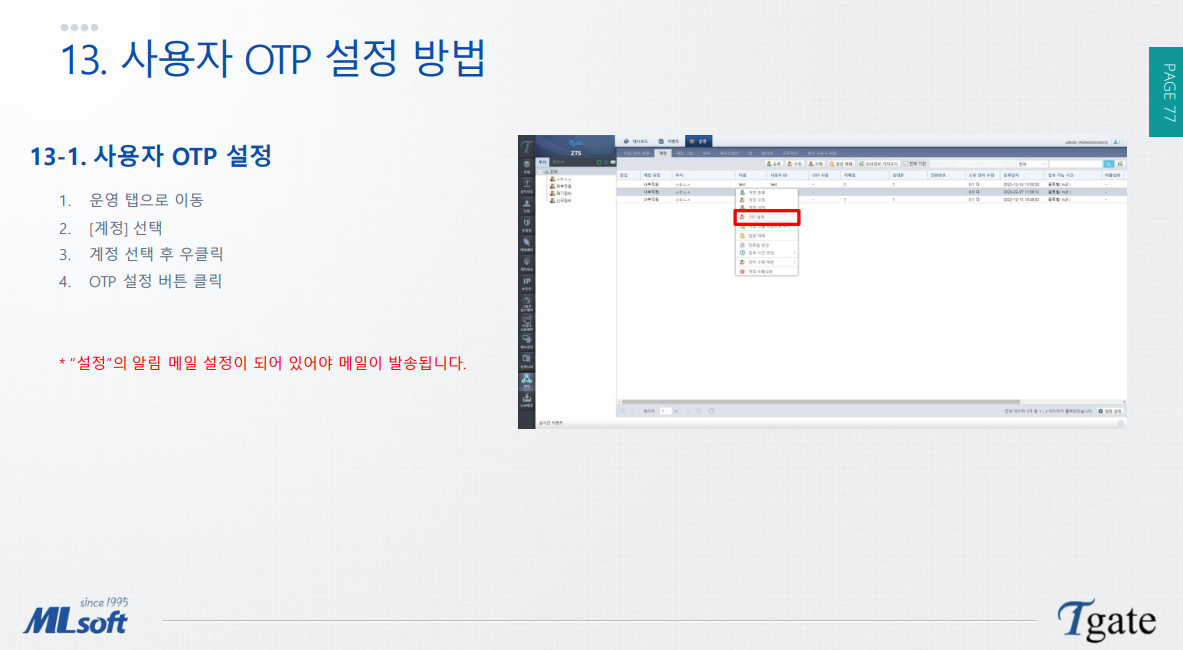

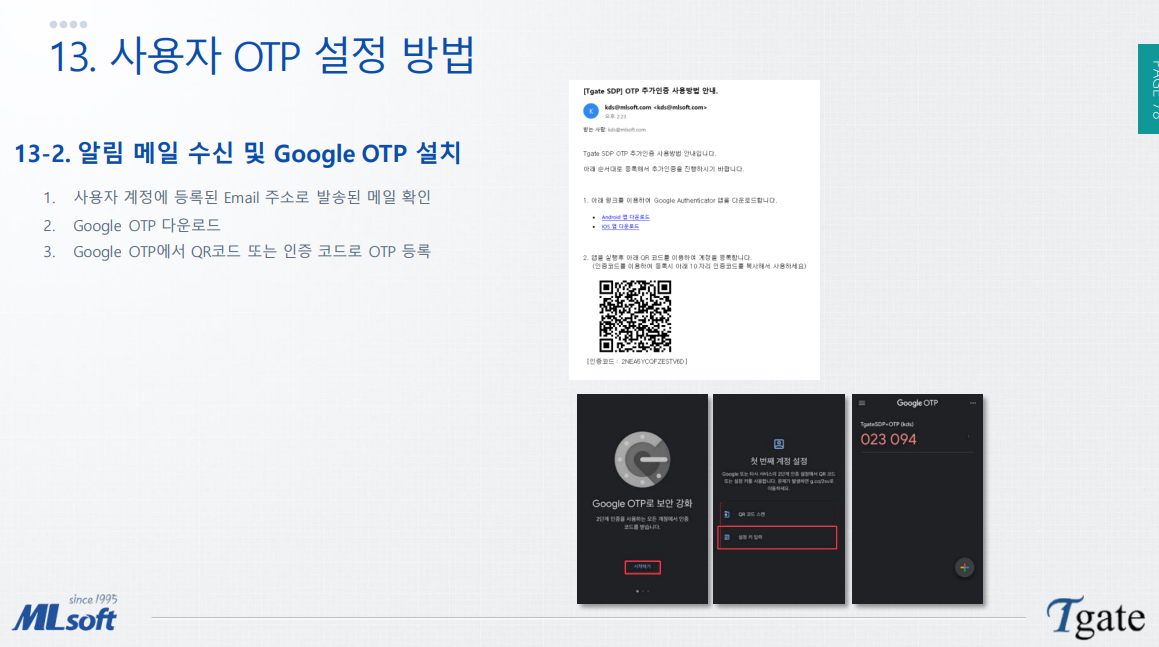

사용자 OTP 설정 방법

- QR로 가능한 메일일떄 확인할 수 있다. (기본지원 구글OTP)Base64로했을떄 qr이 확인되는 메일이 있을 수 있다.

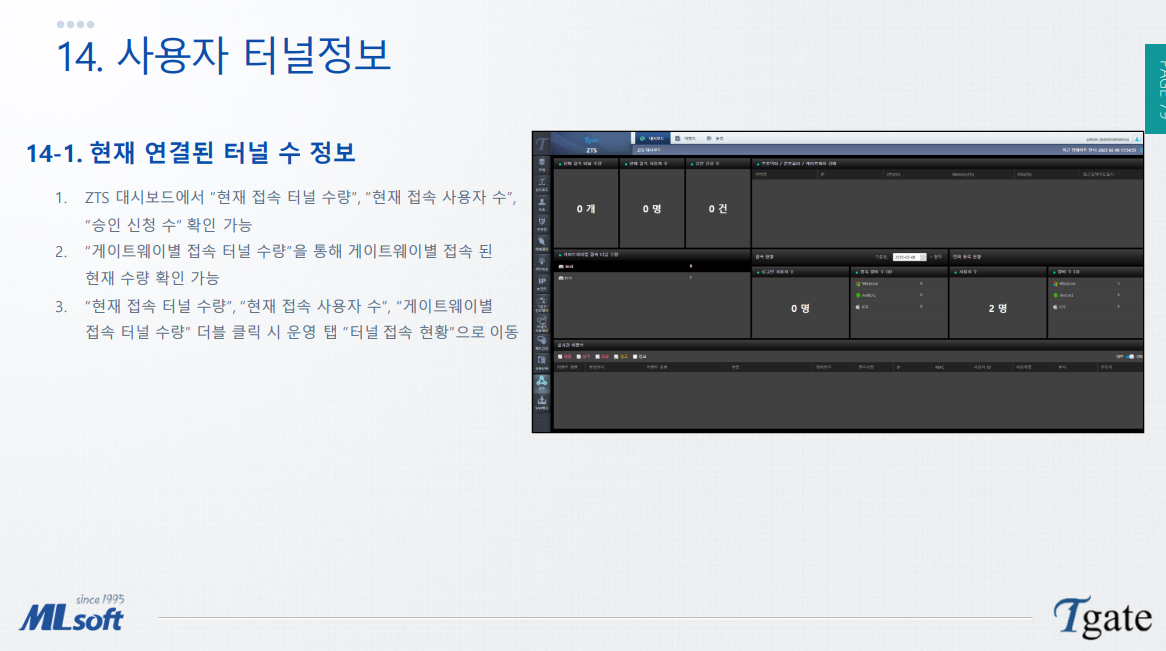

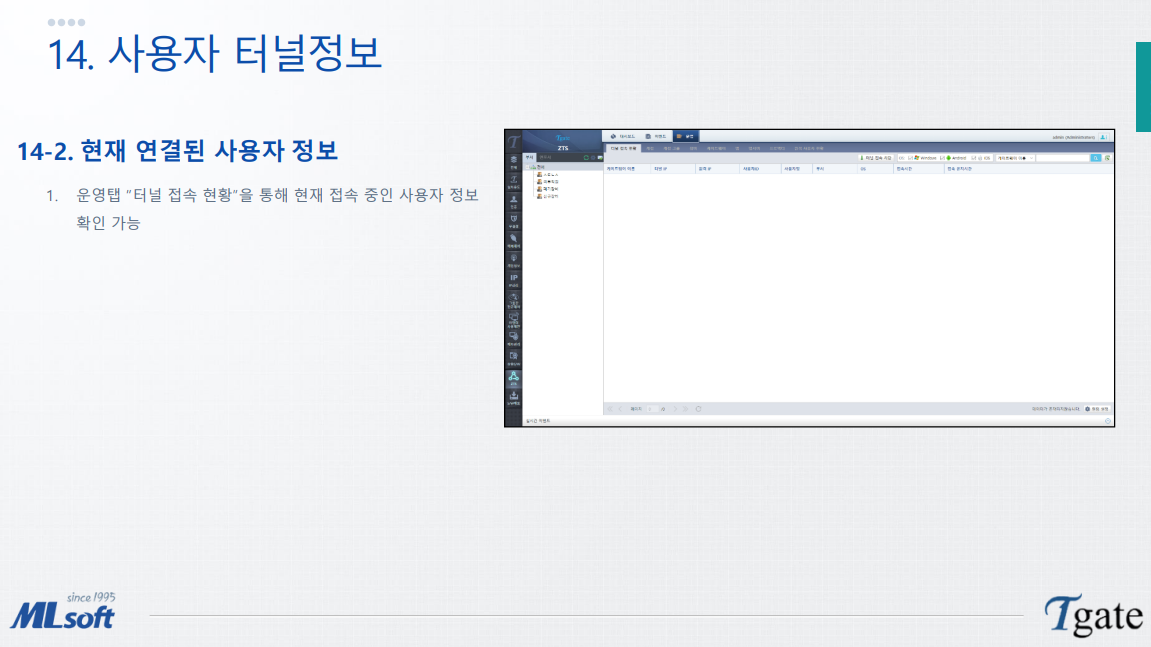

사용자 터널 정보

-

현재 접속 사용자 수는 현재 접속중인게아닌 today로 찍히는 숫자이다.

-

Mac os는 패치가 안되어있으면 특정 콘솔로 설치해야 확인할 수 있음. (9~10월 릴리즈 예정)

- 실시간 반영. 사용자가 특정 세션을 끊기전까지는 유지가 됨.

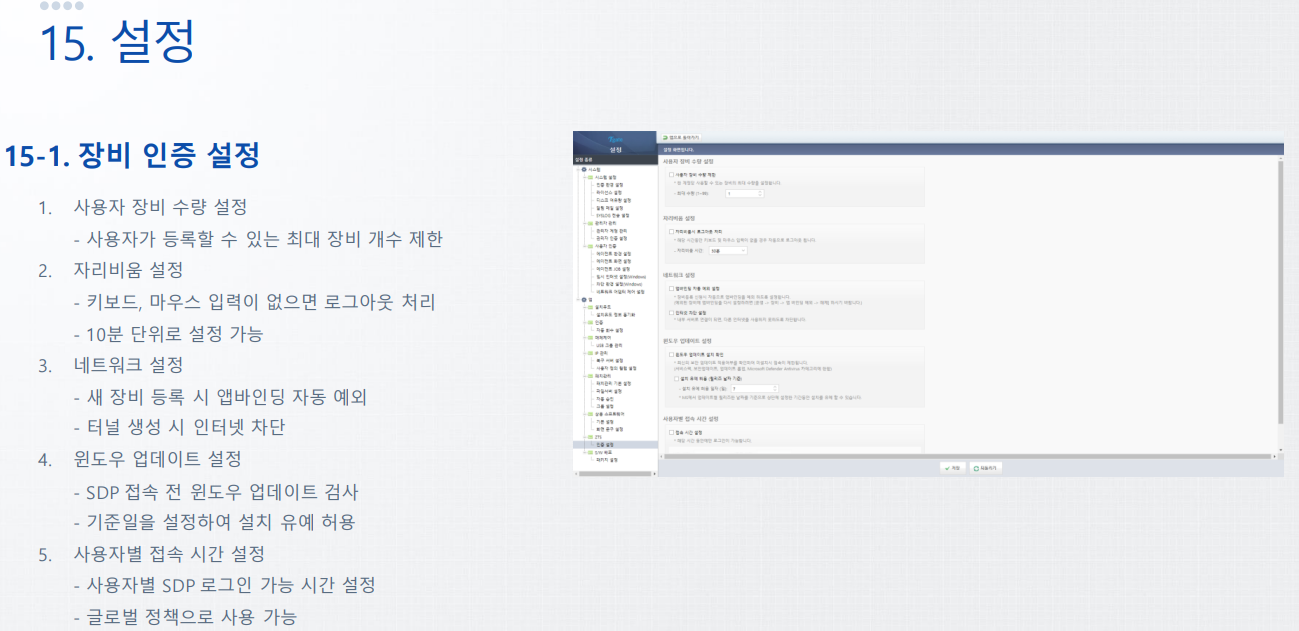

설정

-

사용자 별로 장비 수량 설정 가능 1~99

-

자리비움 현재 sdp 로그아웃 처리뿐. (토큰이 끊어짐)

-

Keep alive는 해외에서 터널링할경우 터널링 후 패킷이 들어오지 않았을때 좀 더 유지시간을 가져갈 수 있게하기위함.

-

앱바인딩으로 크롬을 등록한 이유 = 엣지를 못쓰게 하려고, 두 가지 사항은 고객사 상황에 맞춰서 예외 처리나 앱 바인딩 하면 된다.

-

글로벌정책으로 네트워크차단을 하게되면 GW몰빵으로 들어가서 라우팅을 따로 해줘야하는 상황이있다.

-

윈도우 업데이트 설치 후 확인은 최신으로 업데이트 되어있는 경우엔 고객사 담당자와 얘기해서 해제하거나 할 수 있음. 다만 설정하는 것이 권장사항이다.

-

실제 계정과 장비 인증은 인증 환경 설정이고, 앱서버 관련은 ZTS 장비 인증 설정에 있다.

-

해외 호텔 공유기에서 Ipsec 통신에 대한 이슈가 있음.

-

Ipsec 쓰루 9~10월 중 자체 드라이브가 나오면 해당 이슈에 대한건 해결될 수 있다. 현재는 오픈소스

-

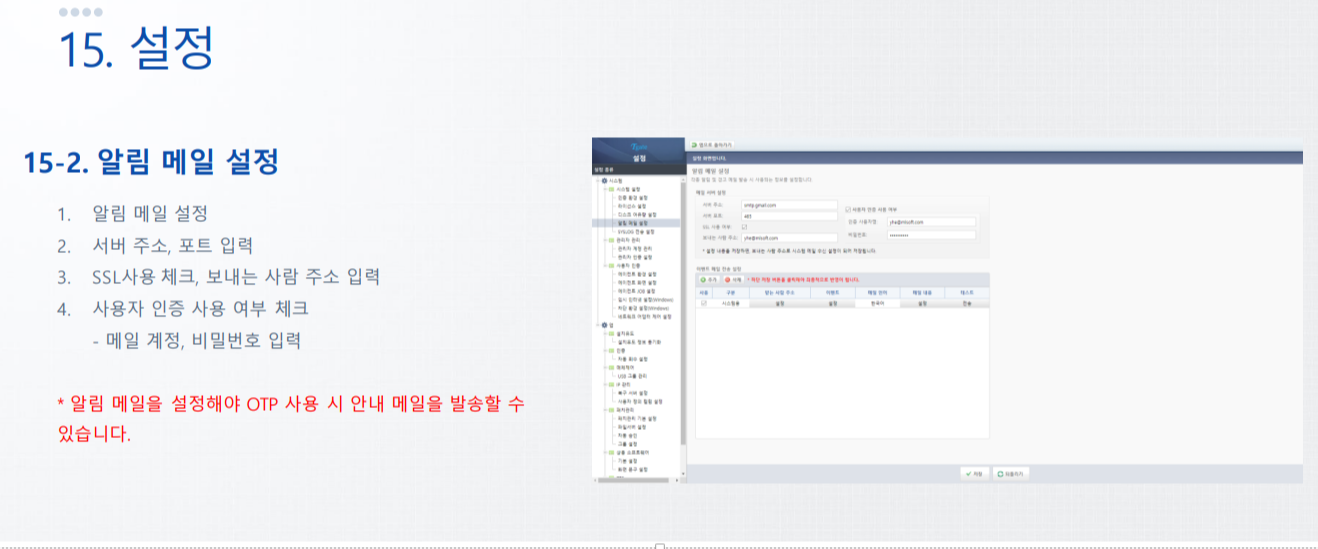

알림 메일 설정을 해야 OTP 사용 시 안내 메일을 발송할 수 있음.

-

해당 사항을 설정해야 관리자 메일에 이벤트가 있을시 알림 메일을 보낼 수 있다. (OTP 외에도 기능도 가능)

-

SYSLOG 전송 메세지의 순서를 고객사와 협의하여 원하는 순서로 보낼 수 있음.

-

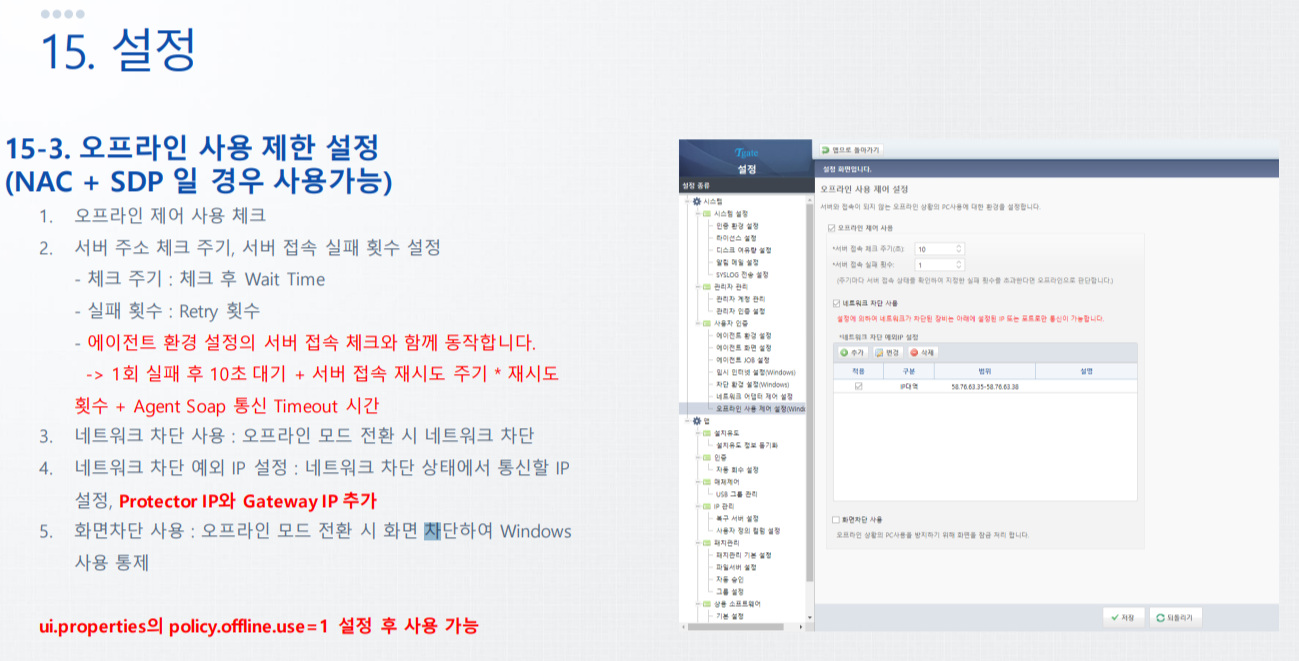

NAC + SDP 일 경우에 오프라인 사용 제한을 설정 할 수 있다. (화면이 아예 잠김)

-

화면을 열어주고 네트워크 설정만 차단할 수 있는 설정도 있음. (그러면 문서 작업같은 경우엔 가능)

-

재택 PC로 사내 PC를 들고 나갔을때 문서 작업이외에 아무것도 못하게 하거나, 아니면 SDP로 접속하지 않으면 어떠한 기능도 사용하지 못하게 하기위해서 만든 설정이다. (사내 대역 PC를 사용하는 경우에 많이 사용됨)

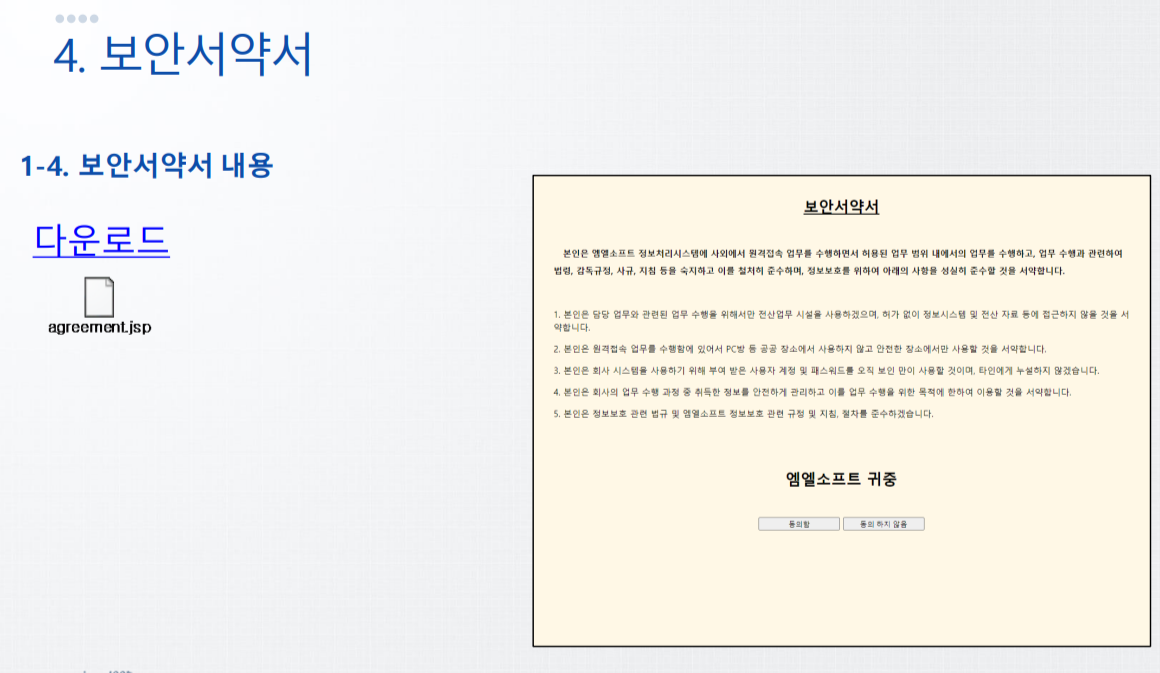

보안 서약서

- 해당 세팅을 해야 보안 서약서 창을 띄울 수 있다.

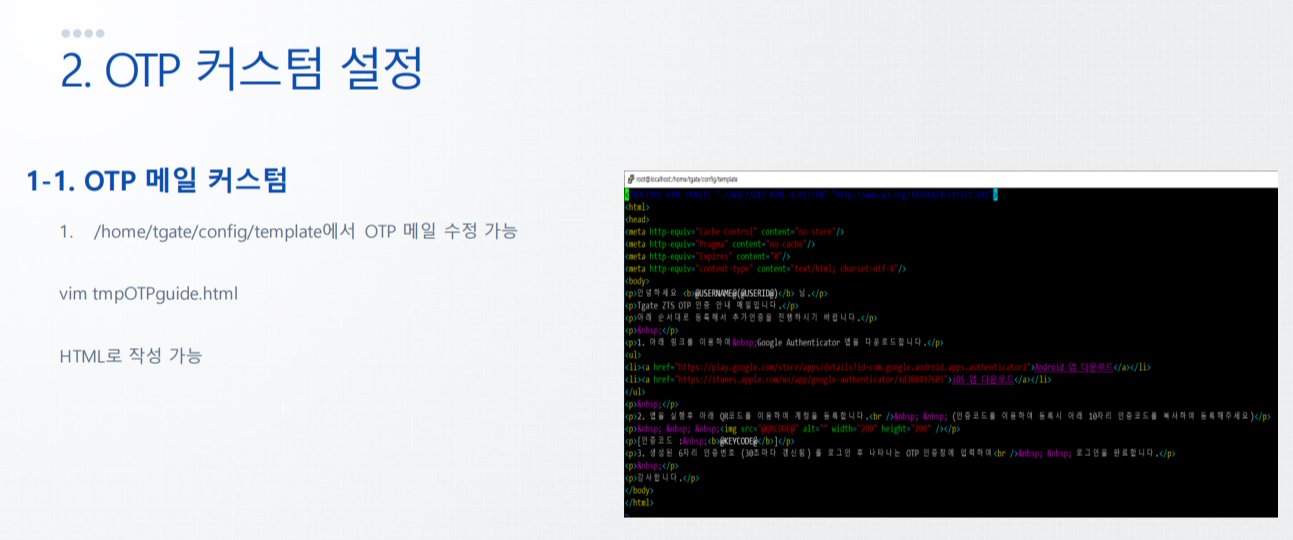

OTP 커스텀 설정

- 커스텀이 가능하다, 협의가 필요한 내용이다.

댓글남기기